Ist Microsoft EFS im Jahr [php snippet=4] einsetzbar? Dieser Blog Beitrag gibt dir einen Überblick über die Funktion, die Einschränkungen und Vorteile von Encrypting File System dem “verschlüsselnde Dateisystem”.

Microsoft liefert seit Windows XP / Windows 2000 eine Dateiverschlüsselungsoption mit dem Betriebsystem namens Encrypting File System kurz “EFS” aus. Die Verschlüsselung funktioniert nur unter NTFS Dateisystemen, da der Dateiverschlüsselungsschlüssel in einem alternativen Datenstrom (Englisch Alternate Datastream) parallel zur Datei unter NTFS gespeichert wird. Diese alternativen Datenströme gibt es nur unter NTFS. Sobald EFS verschlüsselte Daten auf einen FAT formatierten USB-Speicher verschoben werden, oder in ein .ZIP wandern, oder per Email verschickt werden, oder in die Cloud synchronisiert werden, wirst du aufgefordert die Daten unverschlüsselt zu verschieben oder unverschlüsselt zu speichern.

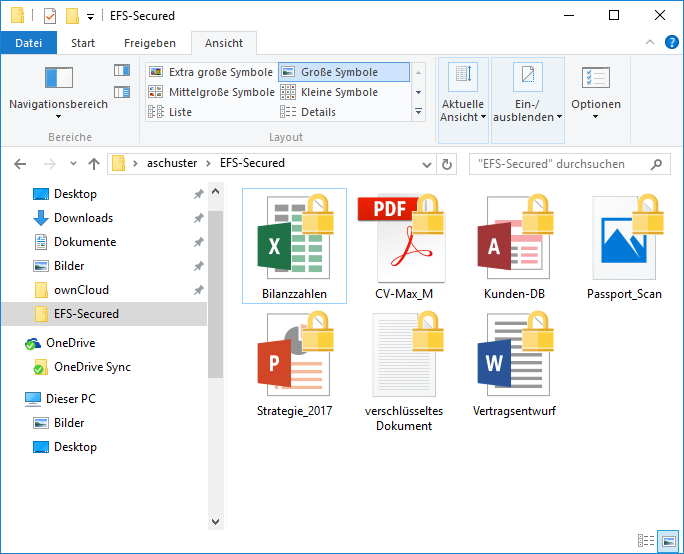

EFS im Einsatz

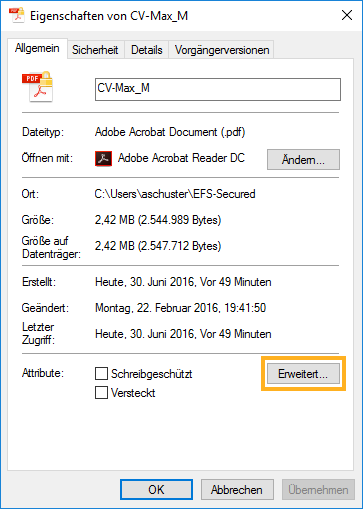

Eigenschaften

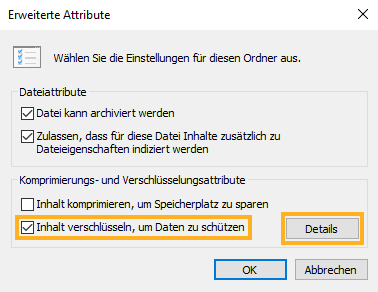

Erweitert...

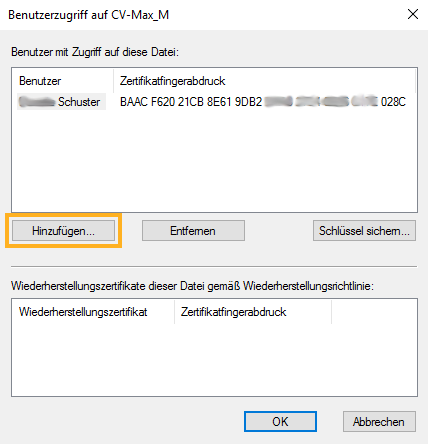

Details

In Zeiten der permanenten Cloud-Synchronisation ist das Microsoft verschlüsselnde Dateisystem daher nur mehr für spezielle Daten geeignet, die nur am lokalen PC oder am eigenen (Windows-NTFS-)Fileserver liegen.

In den aktuellen Windows Versionen gibt es drei Betriebsarten:

- Lokale Schlüsselerzeugung ohne Recovery-Schlüssel sobald ein Windows Nutzer das erste mal einem Windows-Verzeichnis oder einer Windows-Datei das erweiterte Attribut “Inhalt verschlüsseln, um Daten zu schützen” zuweist. Der Nutzer ist dann vollkommen selbst für das Backup seines Verschlüsselungsschlüssels zuständig.

- On-the-Fly Schlüsselerzeugung über ein CA-Template sobald ein Windows Nutzer das erste mal die Verschlüsselung benutzt. In dieser Betriebsart hat ein Unternehmen eine Microsoft CA im Einsatz und ein spezielles Template für die EFS-Verschlüsselung vorgesehen. In diesem Fall speichert sich das Unternehmen in der Regel alle Verschlüsselungsschlüssel der Nutzer zentral ab und kann bei Bedarf die Verschlüsselungsschlüssel wieder herstellen.

- Zentrale Definition eines Wiederherstellungs-Schlüssels per Group Policy. Wenn ein solcher Wiederherstellungs-Schlüssel definiert ist, werden alle Daten auch für den Wiedererstellungsschlüssel mit verschlüsselt.

Seitens der Encrypting File System Datenverschlüsselung werden nur RSA Schlüssel für die Verschlüsselung genutzt, der jeweilige Dateiverschlüsselungsschlüssel hingegen ist ein symmetrischer AES-256 Schlüssel. Genauer erklärt die Abhängigkeit von RSA und AES Schlüssel der Wikipedia Eintrag zu EFS. Mehr zur Schlüsselanalyse und IT-Sicherheits-Bewerung siehe meinen anderen Blog Eintrag Schatz, wo liegt der Schlüssel?

Das verschlüsselnde Dateisystem ist schwierig in der Anwendung, wenn Daten für eine mittelgroße oder große Benutzergruppe verschlüsselt werden sollen. Die weiteren Datennutzer müssen dann manuell am Verzeichnis oder an den Dateien gepflegt werden. Eine zentrale Verwaltung oder Neuverschlüsselung bereits verschlüsselter Daten findet nicht statt, wenn Benutzer ausscheiden oder neu hinzukommen. Auch gibt es keine Gruppenschlüssel für die Verschlüsselung, das große Nutzergruppen quasi unmöglich macht.

Encrypting File System EFS unter Windows 10 Home?

Obwohl es keinen Wissensdatenbankeintrag von Microsoft gibt, der erklärt, dass die Funktion unter Windows 10 Home nicht zur Verfügung steht, habe ich dies selbst getestet und auch mehrfach in anderen Foren verifiziert. Win10 Home bietet keine EFS Unterstützung an. Das erweiterte Attribut “Inhalt verschlüsseln, um Daten zu schützen” ist und bleibt bei Windows 10 Home ausgegraut und somit ist EFS deaktiviert. Dies ist auch nicht über den Registry Hack regedit > HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Control > FileSystem > NtfsDisableEncryption > “0” aktivierbar. Ab der Professional Version ist Encrypting File System natürlich nutzbar.

Microsoft EFS Resümee

Die Funktion eignet sich gut für lokal gespeicherte Daten und Datenbanken, die nur dem Benutzer zur Verfügung stehen sollen, nicht aber für einen Multi-User Betrieb oder die Speicherung auf USB oder in der Cloud. Sehr gefährlich ist es wenn man seinen EFS Schlüssel verliert, außer natürlich im Firmenbetrieb mit einer perfekt funktionierenen PKI und einem Recovery-Agent für die EFS Schlüssel.

Entsprechend meiner Recherche funktioniert EFS Verschlüsselung nicht unter dem neuen Resilient File System (ReFS), das mit Windows 2012 Server und Windows 8 eingeführt wurde. Wenn ein Leser diese Behauptung bestätigen oder verneinen kann, bitte ich um eine Nachricht oder ein Kommentar zu dem Artikel.

Unternehmen setzen seit langem bereits auf kommerzielle File & Folder Verschlüsselungslösungen von Dritthersteller oder Microsoft RMS.

Ich selbst habe mehr als 10 Jahre Erfahrung mit File & Folder Verschlüsselung. Stellt Eure Fragen gerne als Kommentare oder schreibt mir eine verschlüsselte Nachricht über mein Kontaktformular. Ich beantworte diese gerne.

Hallo Andreas,

toller Artike, der EFS mal wieder ins Licht rückt. Der Nachteil an EFS is leider, dass die Konfiguration schon einiges an Know-How bedarf, um die Lösung gewinnbringend und sicher einsetzen zu können. Vorteil ist aber, dass alle Mechanismen, welche die Windows Crypto-API nutzen, zum Schutz des Schlüssels einsetzbar sind (Smartcards, TPM,…).

Besonders beim Einsatz von z.B. Smartcards, ist es aber wichtig, ein recovery Zertifikat bei der Hand zu haben – sonst sind beim Verlust oder Defekt der Karte die Daten futsch.

ReFS ist im übrigen tatsächlich nicht für EFS einsetzbar. Viele NTFS-Features sind bei EFS leider noch nicht implementiert und einige Features werden wohl auch nicht implementiert werden können. Das liegt im Grunde darin, dass die Struktur von ReFS eher einer relationalen Datenbank ähnelt als einem klassichen Dateisystem wie wir es von Microsoft seit je her kennen. ReFS ist deshalb auch derzeit noch nicht als Boot-Medium für Windows Server und Co verwendbar.

Im Moment ist RFS – aus meiner Sicht – auch keine Replacement für NTFS, da Anwendungen, die auf bestimmte NTFS-Funktionen angewisen sind, unter Umständen nicht stabil laufen oder gar den Dienst verweigern.

So sind auch Feature wie Datenträgerkontingente (Disk-Quota), Hard-Links (die ich persönlich liebe) oder Komprimierung derzeit mit ReFS nicht nutzbar.

ReFS im Moment wohl eher für Speicherbereiche gedacht, welche eine große Menge an Daten aufnehmen können und deshalb von den neuen Kapazitätsgrenzen, Selbstheilungs- und Management-Funktionen profitieren.

Die Festplattenverschlüsselung “BitLocker” funktioniert im übrigen Problemlos mit RFS.

Ich freue mich schon auf weitere Beiträge!

Hallo Andreas,

ich greife mal den Hinweis vom Michael auf und sage Recht hat er mit dem was er sagt und vor allem was er mit dem 2tan Faktor beschreibt.

Aus meiner Sicht ist die Fehlende Trennung von Security und Funktion einer der großen Nachteile von EFS. Die Hauseigene PKI sollte nur der Zulieferer von Zertifikaten sein um eine echte Trennung zwischen Security und Administration zu schaffen.

Gerade mit Microsoft IRM Lösung ADRMS, was man ja entweder über Azure oder als On Premises Lösung betreiben kann, haben Kunden und Interssenten eine sichere Alternative um Dateien effizien schützen zu können. Der Vorteil bei dieser Lösung, liegt ganz klar im Bereich der Kombination aus Verschlüsselung und Zugriffsberechtigung. Zusammen erhalten Unternehmen damit deutlich größere Flexibilität was die Konfiguration betrifft.

Kombiniert man das alles noch mit der MS FCI auf Server 2012 hat mein ein System was sowohl manuell als auch automtisch zum Schutz von Daten genutzt werden kann.

Mein Fazit: EFS ist gut aber leider von gestern – heute ist eher MS RMS das Maß der Dinge.

Gruß

Daniel

Hallo Daniel,

ADRMS oder AADRMS (Azure Active Directory Rights Management Service) sind eine gute alternative und absolut auf dem Stand der Technik.

Erfahrungsgemäß scheitert es aber meistens genau bei der Klassifizierung der zu verschlüsselnden Daten und somit bleibt bei RMS ein kleiner Wehrmutstropfen:

Der Benutzer muss es auch verstehen, es anzuwenden und es müssen bereits vorher klare Richtlinien im Unternehmen vorhanden sein. Für kleine Unternehmen und oder einzelne Benutzer ist ADRMS leider ebenfalls nicht weniger Aufwändig zu betreiben bzw. überhaupt in Betrieb zu nehmen. Ganz vorne steht dann meist die Frage, was den überhaupt schützenswert ist und ob ein kleines, dynamisches Unternehmen sich nicht selbst damit im Weg steht?

Egal welche Lösung wir uns hier ansehen, am Ende bleibt immer noch die Frage:

“Kann das der Bunutzer überhaupt anwenden und verstehen”. Die Fallstricke sind leider auch im Jahr 2016 die (noch zahlreicher gewordenen) kleinen aber feinen Optionen.

Das wir Verschlüsselung heute mehr denn je brauchen ist wohl jedem Klar. Aber Massentauglich wird es erst, wenn wir Lösungen haben, die in der Anwendung einfach genug sind um auch den letzten User zu erreichen.

Die Cloud ist eine schöne Sache, solange man seine Daten auch selbst unter Kontrolle hat – aber man muss auch in der Lage sein die technologie zu beherrschen ohne Mathematik und Informatik studiert zu haben.

So wie den Lichtschalter and der Wand oder den Schlüssel in der Haustüre….einfach für den Endanwender geeignet.

Viele Grüße und ein tolles Wochenende,

Michael