Heute mittag erreichte mich ein Hilferuf eines verzweifelten Windows 10 Nutzers, der bis vor kurzem gar nicht wusste, dass er BitLocker nutzt…

Hallo Herr Andreas Schuster,

durch ein Problem mit meinem Surface bin ich auf Ihre Seite im Internet gestoßen. Da Sie auf dieser Seite über den Bitlocker berichten, möchte ich Sie um ein Rat fragen.

Ich habe folgendes Problem:

Mein ca. 2 Jahre altes Surface Pro (mit Windows 10) ist neulich während des Betriebes ohne Vorwarnung abgestürzt und es kam der Bluescreen.

Nach dem erzwungenen Neustart kam direkt das blaue Fenster (BitLocker) mit der Aufforderung den Wiederherstellungsschlüssel einzugeben.

Mein Laufwerk C wo auch Windows drauf installiert ist, wird vom BitLocker komplett gesperrt. Ich komme nicht drauf.

Da ich bis dahin von BitLocker nichts gewusst habe, musste ich mich ein paar Tage im Netz informieren.

Ich habe diesen BitLocker nie selber eingerichtet und musste zu meinem Bedauern feststellen, dass ich auch diesen (24stelligen) Schlüssel niemals abgespeichert hatte. In meinem Microsoft Konto gibt es leider auch keine Sicherung dieses Schlüssels. Das ist ärgerlich, denn ohne diesen Schlüssel komme ich nicht mehr an meine Daten.

Die Microsoft Hotline konnte mir auch nicht weiter helfen, außer der letzten Möglichkeit das System neu aufsetzen. Dann würden aber meine ganzen Daten verloren gehen.

Vielleicht habe Sie einen Rat für mich oder ein Trick, wie ich doch noch an meine Daten kommen kann? Eventuell gibt es Fachleute/Experten, die das machen könnten.

Ich würde mich freuen, wenn Sie mir antworten.

Mit freundlichen Grüßen

*Name entfernt*

Die BitLocker Konfiguration prüfen

Dazu muss man wissen, dass die Microsoft BitLocker Verschlüsselung allzu oft als “transparente” Verschlüsselung aktiviert ist und viele Benutzer gar nicht darüber Bescheid wissen, dass eine Verschlüsselung aktiv ist. Man kann das aber ganz leicht prüfen, indem man im Explorer amLaufwerk C: mit der rechten Maustaste das Context-Menü öffnet und dann auf “BitLocker verwalten” klickt.

Genau in dieser Systemeinstellung kann man sich jederzeit den Wiederherstellungsschlüssel sichern, den man benötigt, wenn es Probleme auf dem System gibt. Meine Empfehlung ist den Wiederherstellungsschlüssel auszudrucken und beispielsweise bei der Geräterechnung auszubewahren. So gehts:

Das hilft natürlich einem Hilfesuchendem nicht mehr, der sich nicht mehr erfolgreich am System anmelden kann, weil z.B.

- Das Gerät nicht mehr korrekt bootet (fehlgeschlagenes Windows Update, Gerätetreiber, andere Bluescreens, defekte Hardware, etc.)

- Man das Windows Kennwort vergessen hat und es sich nicht um ein zentral verwaltetes Firmennetzwerk mit Active Directory handelt

Microsoft hat eine sehr aktuell gepflegte Seite für die Suche nach einem verlorenen Wiederherstellungsschlüssel, hier der Link.

BitLocker deaktivieren oder entschlüsseln

Sollten auch die Microsoft Tipps nicht erfolgreich sein, kann man noch in seiner Cloud oder auf seinen externen Speichermedien (externe Festplatten, USB Sticks) nach der folgenden Datei suchen:

BitLocker-Wiederherstellungsschlüssel ** ** ** **-****-****-****-************.TXT

Wobei die Sterne “*” jeweils ein Hex-Wert 0-9 bzw A-F sind.

Das steht in der Datei selbst:

Wiederherstellungsschlüssel für die BitLocker-Laufwerkverschlüsselung

Um zu überprüfen, ob es sich um den richtigen Wiederherstellungsschlüssel handelt, vergleichen Sie den Beginn des folgenden Bezeichners mit dem auf dem PC angezeigten Bezeichnerwert.

Bezeichner:

********-****-****-****-************

Falls der obige Bezeichner mit dem auf dem PC angezeigten Bezeichner übereinstimmt, sollten Sie den folgenden Schlüssel zum Entsperren des Laufwerks verwenden.

Wiederherstellungsschlüssel:

******- ****** – ****** – ****** – ****** – ****** – ****** – ******

Falls der obige Bezeichner nicht mit dem auf dem PC angezeigten Bezeichner übereinstimmt, handelt es sich nicht um den richtigen Schlüssel zum Entsperren des Laufwerks.

Versuchen Sie es mit einem anderen Wiederherstellungsschlüssel, oder suchen Sie unter “http://go.microsoft.com/fwlink/?LinkID=260589” nach weiteren Informationen.

Sollte die Suche nach dem BitLocker Recovery Schlüssel nicht glücken, ist der einzige Schritt den installierten BitLocker zu hacken.

Um 22€ BitLocker selbst mit einem FPGA hacken

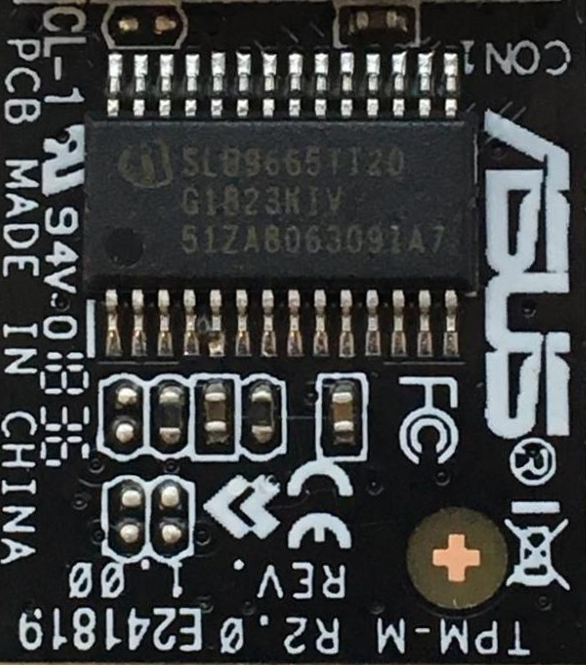

In allen Windows Versionen nutzt BitLocker für den wichtigsten Schlüssel den Volume Encryption Key (VEK) einen Krypto-Chip am Motherboard, den TPM-Chip. Genau da kann man angreifen, denn seit wenigen Wochen gibt es einen neuen BitLocker/TPM Hack von Denis Andzakovic unter dem folgenden Link: TPM-sniffing

Es handelt sich um einen programmierbaren FPGA mit der Bezeichnung ICE40 Eval Board. Denis Andzakovic hat sich die Mühe gemacht für diesen günstigen FPGA eine Firmware von Alexander Couzens anzupassen und diese auf Github zu stellen.

Um den Volume Master Key aus dem BitLocker auszulesen, muss man das programmierte FPGA mit dem TPM-Chip des Clients verbinden (zumeinst anlöten) und dann den den Client starten. BitLocker sendet einige Daten an den TPM-Chip und dieser antwortet mit dem Volume Encryption Key (VEK) den man mitprotokolliert. Dann den Client mit Linux booten oder die Festplatte an ein Linux-System anschliessen und die verschlüsselte C: Partition mit den im Hack beschrieben Tools über den VEK entschlüsseln. Kling einfach, ist es auch!

Den ICE40 FPGA habe ich mir bereits bei Mouser (

https://www.mouser.at/ProductDetail/Lattice/ICE40HX1K-STICK-EVN) um knapp 22€ in Deutschland bestellt. In ein paar Tagen werde ich dann den Hack ausprobieren.

BitLocker ohne eine Pre-Boot-Authentisierung wie Passwort, PIN oder Smartcard kann man heute in wenigen Stunden mit einem finanziellen Aufwand von nur 22€ hacken. Wenn man also wirklich wichtige Daten schützen möchte, dann aktiviert die TPM Pin oder besorgt Euch eine Verschlüsselung mit Pre-Boot-Authentisierung!

Bad news their legal counsel took the same position I had taken. Deploying BitLocker in this way didn’t enable them to claim compliance with a requirement they had to encrypt their laptop drives.

Moin,

ich habe ein ähnliches Problem. Mein Surface hat den Geist aufgegeben. Die Festplatte habe ich nun ausgebaut. Beim Versuch auf die Platte zuzugreifen, werde ich natürlich nach dem Bit-Locker Schlüssel gefragt. Auf diesen konnte ich in meinem Microsoft-Konto zugreifen. Die angezeigte Schlüssel-ID stimmt auch überein, ich bekomme mit dem Schlüssel aber dennoch keinen Zugriff auf das Laufwerk. Der Microsoft-Support hält sich leider sehr in Grenzen. Haben Sie eine Ahnung, was ich noch machen kann?

Viele Grüße

Daniel Kunze

Hallo Daniel,

wenn Du einen 48-stelligen Recovery Key findest, sollte das eigentlich sehr einfach funktionieren mit dem Datenrecovery.

Welchen Fehler bekommst Du bei der Eingabe des Recovery-Keys?

Sichere Grüße, Andreas

Hallo,

Ich wollte heute auf die Vorgängerversion zurücksetzten, durch Win 10 meine Kamera nicht mehr funktioniert, komme auf den blue screen zur Aufforderung Eingabe PitLocker, dies tue ich, weil der Schlüssel mir bekannt ist, dann läuft der blue screen mit unten links „entsperren“ aber er kommt dann immer wieder zur Eingabe pitlocker zurück, Hinweis, Fehler beim aktualisieren? Könnte mir hier bitte jemand helfen? Ich komme aus der Schleife nicht mehr raus, danke, Christian

Leider kann ich da nicht helfen. Hier wirst Du den PC neu aufsetzen müssen und auf Deine Daten aus dem Backup zurückgreifen müssen.

Sichere Grüße, Andreas

Hallo Andreas,

ich habe das Problem, dass nach der Aktivierung des BitLockers auf meiner externen SSD ich ca. alle 2:30 Min in einem Fenster erneut aufgefordert werden, den Code einzugeben.

Auch nach der Deaktivierung des BitLockers werden all meine Arbeiten unterbrochen und die SSD zeigt mir ihren Inhalt an.

Wie stelle ich diese Schleife aus. Ein Freund meinte, dass ich die USB Schnittstelle Konfigurieren muss?

Hallo,

wenn ich meine ehemals im Notebook eingebaute Festplatte also an einem anderen Gerät entschlüsseln will, hilft nur dieser Wiederherstellungsschlüssel bzw. ein Hack, für den ich natürlich zu doof bin? Was, wenn das Notebook kein TPM hatte bzw. dieses via Richtlinie nicht zugelassen wurde? Kann man dann die Festplatte mit dem einfachen Bitlocker-Passwort entschlüsseln?

Vielen Dank1

Hallo Julia,

Sorry für die Verzögerung bei der Freigabe und der Antwort.

Bei der Nutzung von TPM ist die verschlüsselte Festplatte bzw. SSD immer direkt mit dem Gerät verbunden und kann nur mit dem Wiederherstellungsschlüssel auf einem anderen Gerät geöffnet werden. Wenn Du den Wiederherstellungsschlüssel nicht hast hilft ggfls. der Hack auf dem Gerät mit dem TPM, dieser ist aber nur für sehr versierte IT-Spezialisten empfehlenswert.

Wenn Du statt der TPM Nutzung ein BitLocker Passwort konfiguriert, dann gibt es keine Gerätebindung und das erleichtert auch den Wechsel von Geräten.

Größeren Unternehmen empfehle ich ein zentrales BitLocker Management mit einer sicheren Pre-Boot-Authentisierung, z.B. Secure Disk for BitLocker.

Die Lösung ist ab 50 Clients lizensierbar.

Sichere Grüße, Andreas

Moin, ich habe ebenfalls ein sehr ähnliches Problem. gestern, als ich mein surface go einschalten wollte bekam ich eine Fehlermeldung und es ist mir unmöglich ins Windows zu kommen (vermutlich durch ein fehlgeschlagenes Windows Update o.ä.). Den Recovery-Key habe ich ebenfalls nicht, da ich nicht wusste das Bitlocker aktiviert war/ist. Die Daten auf dem Gerät sind allerdings nicht wirklich wichtig, da alle Daten in der Cloud gespeichert sind. gibt es eine Möglichkeit die Festplatte zu formatieren um Bitlocker zu deaktivieren? Wie gesagt die Daten sind egal.

Viele Grüße

Timothy Lehnich

Hallo Timothy,

vorbildlich, dass Du alle Deine wichtigen Daten in der Cloud gespeichert hast! Dies ist übrigens der primäre Ratschlag den ich in als Verschlüsselungsexperte immer wieder aussprechen muss. Ein Fehler bei der Verschlüsselung z.B. durch TPM oder Motherboarddefekt, defekte Festplatte/SSD, Verlust, Diebstahl, Ransomware, Malware, Benutzerfehler … es gibt dutzende Gründe wie man seine wertvollen Daten verlieren kann. Und was hilft bei allen diesen Fällen? Genau, ein Backup!

Ja natürlich, einfach Windows neu installieren und dann unter Windows im Exporer auf das C: Laufwerk klicken, mit der rechten Maustaste das Context Menü öffnen und unter der Einstellung “BitLocker verwalten” siehst Du dann den Verschlüsselungsstatus deines C: Laufwerkes.

Private Nutzen können natürlich auch ohne Festplattenverschlüsselung / BitLocker arbeiten, für Firmen sieht das aufgrund der DSGVO jedoch anders aus. Hier ist eine Verschlüsselung die dem Stand der Technik entspricht erforderlich.

Sichere Grüße, Andreas

Hallo Andreas,

wie ist denn der Hack mit ICE40 Stick ausgegangen. Konntest du damit den gültigen Bitlocker Key tatsächlich protokollieren?

VG Patrick

Hallo Patrick,

selbstverständlich hat der Hack funktioniert. In der Zwischenzeit ist das eine gängige Methode von PenTestern ihren Kunden zu beweisen, dass die BitLocker Verschlüsselung und Pre-Boot Authentisierung einfacn unsicher ist. Am einfachsten ist der Hack bei einem PC Motherboard mit einem gesteckten TPM Header, z.B. der TPM Header von ASUS https://www.asus.com/Motherboard-Accessories/TPM-M-R2-0/ . Bei einem solchen gesteckten TPM Chip braucht man kein spezielles Werkzeug um die Daten abzugreifen, sondern man nutzt ganz normale Klemmen aus der Mikroelektronik. Dann bootest Du den PC und gleichzeitig liest man über die serielle Schnittstelle des ICE40 die Rohdaten des BitLocker Schlüssels aus. Mit einem einfachen Linux Tool kann man den Schlüssel dann in den richtigen BitLockerschlüssel konvertieren. Ein befreundetes Unternehmen die BDO in Linz hat sogar eine Routine geschrieben, wie man daraus den achso geheimen BitLocker Recovery Key errechnen kann.

Wenn Du man einen vorkonfigurierten ICE40 Stick für den Hack benötigst, dann ich Dir den gerne borgen.

Sichere Grüße, Andreas

Hallo Patrick,

ich wäre sehr interessiert an dieser Routine von der Firma aus Linz. Du erwähntest auch einen vorkonfigurierten IceStick. Wo bekommt man diese Vorkonfiguration her?

Vorkonfiguriert habe ich leider keinen mehr herumliegen, aber den Stick kannst Du sicher Online bestellen und die Software ist kompiliert frei über GIT herunterladbar.

Viel Erfolg!

Andreas

Hallo,

mein Lenovo ThinkPad ist leider abgestürzt (Arbeitsspeicher und CPU mussten ausgetauscht werden). Nachdem ich die Daten sichern wollte, verlangte es einen Bitlocker-Key.

Die letzte Datensicherung (nur die Dateien, ohne Wiederherstellungsschlüssel) liegt 6 Wochen zurück. In der Zwischenzeit kamen einige wichtige Dateien hinzu.

Wie hoch schätzen Sie die Chancen ein, dass ich mit einem FPGA (das Programm für 22€ s.o.) nochmal an die Daten rankomme?

Gibt es irgendwelche andere Möglichkeiten?

Ich habe sämtliche Möglichkeiten ausprobiert, aber nichts hat funktioniert.

Viele Grüße,

Stefan

Hallo Stefan,

der Hack mit dem FPGA funktioniert aktuell nur, wenn der Rechner noch bootet und dann in der Windows Anmeldung stehenbleibt oder es nach der BitLocker Verschlüsselung zu einem Windows BlueScreen kommt und Du deshalb nicht an die Daten kommst.

In Deinem Fall lädt der TPM ja den BitLockerschlüssel nicht mehr korrekt und daher kannst Du den Schlüssel auch nicht mit dem FPGA mitlesen.

Ich veröffentliche gleich noch einen Artikel zum Thema wo der Wiederherstellungsschlüssel noch überall sein kann, eventuell hast Du damit Glück.

Was leider nicht funktioniert ist eine Brute-Force-Attacke auf den BitLocker Schlüssel. Hierzu müsste man mit den gängigen Cracking-Tools wie John the Ripper oder hashcat den AES-128 oder AES-256 Schlüssel knacken und dass funktioniert aufgrund der Länge des AES Schlüssels nicht.

Schau Dir bitte den weiteren Artikel an.

Sichere Grüße, Andreas

Hier die Frage von Johann aus Deutschland die mich per Email erreicht hat:

Herzlichen Dank für das Telefonat heute. Wie besprochen, fordert mein Laptop plötzlich einen Bitlocker-Schlüssel den ich leider nicht habe. Sie hätten gemeint, das ich diesen im Office 365 Konto finde. Wo finde ich diesen hier genau?

Für eine Antwort wäre ich Ihnen sehr dankbar.

Hallo Johann,

normalerweise findest Du den Wiederherstellungsschlüsselt dort:

https://account.microsoft.com/ -> Geräte (https://account.microsoft.com/devices/) -> Dein Gerät anklicken -> weiter unten BitLocker-Datenschutz „Wiederherstellungsschlüssel verwalten“

Dort unter dem Link (https://account.microsoft.com/devices/recoverykey ) siehst Du die Wiederherstellungsschlüssel für Deine Geräte.

Wenn es aber keinen gibt, dann wurde Dein Client ursprünglich mit einem anderen Konto verbunden oder die Person die den BitLocker aktiviert hat, hat den Schlüssel ausgedruckt oder azf einebn USB Speicher gespeichert. Vielleicht lag Deinem DELL Notebook ein Zettel mit dem BitLocker Schlüssel vor.

So sollte eine BitLocker Recovery-Datei aussehen (normale Textdatei):

Datei: „BitLocker-Wiederherstellungsschlüssel 1678930C-F4C7-491C-A4CD-************.TXT”

Wiederherstellungsschlüssel für die BitLocker-Laufwerkverschlüsselung

Um zu überprüfen, ob es sich um den richtigen Wiederherstellungsschlüssel handelt, vergleichen Sie den Beginn des folgenden Bezeichners mit dem auf dem PC angezeigten Bezeichnerwert.

Bezeichner:

1678930C-F4C7-491C-A4CD-************

Falls der obige Bezeichner mit dem auf dem PC angezeigten Bezeichner übereinstimmt, sollten Sie den folgenden Schlüssel zum Entsperren des Laufwerks verwenden.

Wiederherstellungsschlüssel:

093313-669262-216535-538175-358083-******-******-******

Falls der obige Bezeichner nicht mit dem auf dem PC angezeigten Bezeichner übereinstimmt, handelt es sich nicht um den richtigen Schlüssel zum Entsperren des Laufwerks.

Versuchen Sie es mit einem anderen Wiederherstellungsschlüssel, oder suchen Sie unter “https://go.microsoft.com/fwlink/?LinkID=260589” nach weiteren Informationen.

Hacken eines BitLocker Schlüssel ist nur möglich, wenn Dein Rechner noch über den BitLocker hinaus bootet und dann z.B. einen BlueScreen unter Windows hat.

Es gibt Möglichkeiten vom TPM Chip den Schlüssel mitzulesen. Das funktioniert aber nicht mehr, wenn er gleich nach dem Recovery Key fragt.

Sichere Grüße, Andreas

Hier die Antwort von Johann:

Hallo Andreas,

Herzlichen Dank für Ihre Antwort.

ich habe das Problem lösen können.

Ich habe im BIOS unter Security das PTT (was das auch immer ist?) aktiviert und der Computer ist danach wieder ohne Eingabe des Schlüssels hochgefahren. Ist anscheinend ein DELL Problem das nach einem Update auftaucht. Ich habe jetzt den Wiederherstellungsschlüssel gesichert damit mir das nicht mehr passiert.

Liebe Grüße

Johann

Hallo zusammen,

Ich habe dasselbe Problem. Hab nach dem Start des Laptops einen blauen Bildschirm und werde nach dem BitLocker Schlüssel gefragt. Der ist nirgends vorhanden.

Was ist das PPT? Ich komme ins Bios Setup rein, bin aber wie ITler zu sagen pflegen, ein DAU.

Kann ich hiet als DAU etwas tun oder gibt es (vertrauenswürdige) Menschen, denen man das anvertrauen kann? Sonst wäre nur mein Gang zur Datenrettung, Daten sichern lassen und neu formatieren. Windows Software etc habe ich nicht. Hatte den Laptop 2017 bereits mit Win 10 bekommen.

Besten Dank

Christian

PPT ist quasi das selbe wie ein Extra TPM Chip. Dort sollte der BitLocker Schlüssel her kommen.

Hallo Andreas!

Mein Dell Notebook Inspiron 15 5579 2-in-1 hat aus heiterem Himmel laut gepiept und es ging nichts mehr. Der Dell support assist sagt: Ihre Festplatte läuft außerhalb der normalen Parameter und sollte ersetzt werden. Für dieses System gilt kein Hardwareservice mehr.

Ich habe das Notebook in einen nahe gelegenen PC_Laden gebracht. Die benötigen den BitLocker. Ich wusste nicht, dass dieser überhaupt existiert. Auf meinem Microsoft-Konto war kein Wiederherstellungsschlüssel hinterlegt. Nach langem Suchen habe ich auf dem Microsoft meines Mannes den Wiederherstellungsschlüssel gefunden. Ich dachte kurz, meine Welt ist gerettet. Leider ist der Schlüssel falsch … es steht dort merkwürdigerweise derselbe Schlüssel wie für den Rechner meines Mannes.

Ich bin absoluter Analphabet was solche Themen angeht (kann nur das Office-Paket bedienen) und habe dummerweise kein Backup gemacht. Ich kenne auch sonst niemanden, den ich dazu befragen kann. Durch Zufall bin ich auf Deine Seite gestoßen … daher jetzt meine Frage: könnte man irgendwie noch die Daten retten? Oder ist tatsächlich Hopfen und Malz verloren???

Über eine Rückmeldung würde ich mich sehr freuen!

Viele Grüße, Steffi

Hallo Steffi,

ein ähnliches Phänomen hatte ich kürzlich gesehen, aber da wurde der BitLocker erst kürzlich aktiviert.

In dem Fall waren die Daten gar nicht verschlüsselt und der IT Admin konnte die Daten mit einem Recovery Tool lesen indem er die Festplatte/SSD auf einem anderen PC angesteckt und geladen hat. In Deinem Fall wird das eher nicht helfen, weil der Rechner höchstwahrscheinlich schon verschlüsselt ist.

Der Recovery Key ändert sich nicht, außer man ändert diesen mit einem Tool oder man entschlüsselt die DIsk und verschlüsselt diese neu.

Welche Meldung bekommst Du wenn Du den Recovery Key eingibst?

Sichere Grüße, Andreas

Hallo,

habe folgendes Problem: Habe meine 2. Festplatte mit Bitlocker verschlüsselt und habe den 48 stelligen Code nicht aufgeschrieben. Der PC lässt sich starten, da das BS auf der Hauptplatte ist. Funktioniert die Methode auch in diesem Fall oder gibt es noch andere Möglichkeiten die 2. Festplatte zu entschlüsseln?

Danke für Info.

BG

Hallo Christof,

deine Frage verstehe ich nicht exakt. Handelt es sich um eine externe Festplatte die Du mit dem BitLocker to Go verschlüsselt hast (mit einem Passwort) oder um eine weitere Datenpartition deiner primären Festplatte?

Starte doch die CMD.exe als Administrator und starte dann das Programm:

manage-bde.exe -status D:

Vorausgesetzt natürlich die Platte hat den Laufwerksbuchstaben D:

Welchen Status meldet das Programm?

Sichere Grüße, Andreas

Hallo Andreas,

ich befürchte, dass du die Antwort im nachfolgenden Kommentar schon gegeben hast?

Es handelt sich um eine interne 2. Festplatte. Betriebssystem befindet sich auf 1. Festplatte und dort gibt es kein Problem.

Meldung ist:

BitLocker-Laufwerkverschlüsselung: Konfigurationstool, Version 10.0.18362,

Größe: Unbekannt GB

BitLocker-Version: 2.0

Konvertierungsstatus: Unbekannt

Verschlüsselt (Prozent): Unbekannt %

Verschlüsselungsmethode: XTS-AES 128

Schutzstatus: Unbekannt

Sperrungsstatus: Gesperrt

ID-Feld: Unbekannt

Automatische Entsperrung: Deaktiviert

Schlüsselschutzvorrichtungen:

Numerisches Kennwort

Externer Schlüssel

Da die Platte nicht zuerst gestartet wird etc. wohl hoffnungslos?

Beste Grüße

Christof

Hallo Christof,

ich frage am Montag einen Freund, bitte etwas Geduld.

Sichere Grüße, Andreas

Hallo Andreas, hast du schon ein Update / Info von deinem Kollegen bzgl. der internen Festplatte, ob da noch etwas zu machen ist? Danke für Info! BG Christof

Hallo Christof,

dem ist leider auch nichts zusätzlich eingefallen.

Weiter unten hat ein weiterer Nutzer ebenfalls das selbe Problem mit einer externen Festplatte.

Hier kann ich nur meinen Ratschlag den Du auch unten findest wiederholen:

Sichere Grüße, Andreas

Hallo Andreas,

ok, trotzdem danke für die Rückmeldung!

Die Links mit Linux etc. hatte ich mir schon angeschaut, aber da ich keinen Schlüssel habe etc. wird es so nicht gehen.

Finde es super, dass du dir hier die Zeit nimmst und die ganzen Fragen beantwortest!

BG! Christof

Hallo zusammen,

der neue HP ENVY Laptop meiner Verlobten ist seit dem neuen Windows 10 Update (2004) durch den BitLocker gesperrt. Da wir bei der Installation Anfang des Jahres (sehr wahrscheinlich) nur einen lokalen Offline-Account angelegt haben, ist nirgends ein Wiederherstellungsschlüssel auffindbar (weder auf der Microsoft-Seite/Cloud noch auf USB-Stick/Papier)

Sie benötigt die Daten dringend für ihre Examensarbeit – leider haben wir nicht an Datensicherung auf einer externen Festplatte gedacht.

Ich habe diese Seite zum BitLocker-Hack gelesen und habe Hoffnung, dass uns hier jemand kompetentes weiter helfen kann.

Leider kann ich jedoch nicht löten. Gibt es eine andere Möglichkeit der Datenrettung unter Umgehung von BitLocker? Weder HP noch Microsoft konnten mir in stundenlangen Telefonaten helfen – dabei haben wir nie bewusst einer BitLocker-Verschlüsselung zugestimmt!!!

Vielen Dank im Voraus!

Henry

Hallo Henry,

leider bekomme ich solche Fehlermeldungen fast täglich zu lesen, ohne Backup der Daten und ohne einen BitLocker Recovery Schlüssel kann man da leider nichts mehr machen.

Der Fehler liegt anscheinend bei den Herstellern der Notebooks die die Geräte verschlüsselt ausliefern und darauf hoffen, dass die Nutzer das irgendwie herausfinden und den selbstständig über den Explorer -> C: -> BitLocker verwalten -> Wiederherstellungsschlüssel sichern.

Dann hast Du die Option diesen Wiederherstellungsschlüssel zu sichern:

– In Clouddomänenkonto speichern

– Aus USB-Speicherstick speichern

– In Datei speichern

– Wiederherstellungsschlüssel drucken

Wenn die armen Benutzer das aber nicht wissen, erinnert das Windows Betriebssystem diese nicht und erst bei einer Störung wie in Deinem Fall durch das Windows 10 2004 Update tritt ein Fehler auf.

Der Hack mit dem ICE40 FPGA funktioniert nur wenn der Laptop noch bootet und erst im Betriebssystem ein Fehler auftritt, oder man das Windows Passwort nicht mehr weiß. In der Regel wird auch nicht gelötet sondern mit sehr kleinen Elektronikklammern die Pins vom TPM Chip abgegriffen und mit einem kleinen Tool der Schüssel mitgelesen.

In Deinem Fall hilft das aber leider nicht.

Kürzlich habe ich auch andere Experten um Hilfe gegeben, welchen Hack man noch nutzen kann. Leider auch hier keine Möglichkeit die nicht viele Jahrtausende benötigen würde indem man den AES Schlüssel des BitLockers pe Brute-Force Attacke versucht zu errechnen.

Wie gesagt: Schuld ist m.E. der Notebook Hersteller der mit BitLocker verschlüsselt ausliefert und die Kunden davor nicht warnt…

Sichere Grüße, Andreas

Hallo ,

ich habe auch meine externe Festplatte mit dem Bitlocker Verschlüsselt.

Jetzt nimmt er das Kennwort und den Wiederherstellungsschlüssel nicht mehr an .Kann man mit dem Tool M3 Bitlocker Recovery ,wenn man den Wiederherstellungsschlüssel hat alles wieder herstellen ?Gibt es dazu Erfahrungen

Hallo Markus,

das Tool M3 Bitlocker Recovery verspricht unmögliche Dinge bei einem BitLocker Fehler, oder doch nicht? Zum einen erfordert es “M3 Bitlocker Recovery is a recovery tool to recover lost files from Bitlocker drive after providing password or 48-digit recovery key” – Wenn das Passwort oder der Recovery Key funktioniert, braucht man das Tool ja nicht!

Auf der anderen Seite bietet das Tool keine Rettung, wenn im Header in dem BitLocker wichtige Daten abspeichert ein Fehler vorliegt, siehe “Sometimes, the area on the disk which holds BitLocker metadata was severely damaged or overwritten. In this situation, the lost data cannot be decrypted even if you have the correct password and recovery key.” – Korrekt übersetzt bedeutet, dass M3 Bitlocker Recovery KANN BEI EINEM FEHLER NICHT HELFEN!

Besonders vorsichtig sollten alle Interessenten sein wenn eine Webseite KEIN IMPRESSUM HAT und KEINE FIRMA ERKENNBAR IST!

Eine Whois Abfrage der Domaine bringt zum Vorschein, dass der Domaininhaber sich bestmöglich TARNEN MÖCHTE, jedoch findet man die Stadt und das Land des Domaininhabers: Chongqing in China.

Also, bitte FALLT NICHT AUF DIE FAKE SEITE HEREIN! Hier handelt es sich zu 99,9% um eine Betrugsseite, wo man versucht Hilfesuchenden eine nichtfunktionierende Software um 179$ zzgl Chinesischer Mehrschweinchensteuer herauszulocken. BITTE GLAUBT DER ANGEBLICHEN “MONEY BACK GUARANTEE” NICHT. Einmal bezahlt ist das Geld sicherlich auf der bösen Seite der Macht!

Also FINGER WEG!

Sichere Grüße, Andreas

Hi Andreas,

ich muss dir leider widersprechen, ich konnte mit dem genannten M3 Bitlocker Recovery Tool tatsächlich eine versehentlich gelöschte (schnell gelöscht “/clean”), mit Bitlocker verschlüsselte, Festplatte erfolgreich retten. Alle anderen mir bekannten und in diversen Foren vorgeschlagenen Methoden haben nicht geklappt. das M3 Tool hat das gelöschte Bitlocker Volume finden und mounten können, dann konnte ich daraus alle Daten auf eine weitere HDD sichern.

Allerdings hatte ich sowohl den Recovery Key als auch das Passwort des Bitlocker Volumes vorliegen, ohne diese Infos ist das, wie du schon schreibst, sinnfrei mit dem Tool einen Erfolg erzielen zu können.

Und ich muss dir recht geben, die Website sieht tatsächlich etwas dubios aus.

Gruß Kai

Vielen Dank Kai, dass Du diese Information hier geteilt hast.

Sichere Grüße, Andreas

Gibt es eine Möglichkeit die Daten noch zu entschlüsseln ?

Der Wiederherstellungsschlüssel ist korrekt , aber er wird vom System nicht angenommen und das Passwort auch nicht .

LG Markus

Starte doch die CMD.exe als Administrator und starte dann das Programm:

manage-bde.exe -status D:

Vorausgesetzt natürlich die Platte hat den Laufwerksbuchstaben D:

Welchen Status meldet das Programm?

Hallo Andreas,

er zeigt folgendes an unter CMD.

Größe:unbekannt

Bitlocker-ver.:2.0

konvertierungsst.:unbekannt

verschlüsselt (prozent):unbekannt

verschlüssel Methode :AES 128

schutzstatus:unbekannt

sperrsta.Gesperrt

ID.Feld :unbekannt

Automatische entsperrung :deaktiviert

Schlüsselschutzvorrichtung :Kennwort _numerisches

LG Markus

Das sieht bei mor ganz gleich aus:

C:\WINDOWS\system32>manage-bde.exe -status f:

BitLocker-Laufwerkverschlüsselung: Konfigurationstool, Version 10.0.18362

Copyright (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten.

Volume “F:” [Die Bezeichnung ist unbekannt.]

[Datenvolume]

Größe: Unbekannt GB

BitLocker-Version: 2.0

Konvertierungsstatus: Unbekannt

Verschlüsselt (Prozent): Unbekannt %

Verschlüsselungsmethode: XTS-AES 128

Schutzstatus: Unbekannt

Sperrungsstatus: Gesperrt

ID-Feld: Unbekannt

Automatische Entsperrung: Deaktiviert

Schlüsselschutzvorrichtungen:

Kennwort

Numerisches Kennwort

Wenn das Microsoft Betriebssystem auf deinem Notebook ein Problem hat das Laufwerk zu öffnen, probiere es zuerst auf einem anderen Win 10 Client mit 2004 Update und wenn das nicht klappt würde ich es mal auf einem Linux System probieren, entweder so https://www.heise.de/security/meldung/Linux-Verschluesselungswerkzeug-Cryptsetup-unterstuetzt-nun-BitLocker-4656526.html oder mit Dislocker https://www.linuxuprising.com/2019/04/how-to-mount-bitlocker-encrypted.html

Viel Erfolg und wenn Du Erfolg hast, bitte teile Deine Erfahrung hier im Artikel.

Sichere Grüß, Andreas

Guten Tag Herr Schuster,

ich bin über Google auf Ihre Seite gestoßen und möchte Ihnen kurz mein Problem schildern, vielleicht können Sie mir ja weiterhelfen.

Nach einem (fehlerhaften?) Windows-Update meines Dell Laptops kommt der Fehler:

File: BCD

Error code: 0x0000098

Im UEFI ist der Windows Bootmanager als Boot-Option eingetragen, mit dem Pfad:

EFI*Microsoft*Boot*bootmgfw.efi

Ich kann dort weitere Bootoptionen hinzufügen, unter den Verzeichnissen:

Microsoft, Boot oder dell. Dort sind dann jeweils weitere boot***.efi-Dateien zu finden, die aber alle zum gleichen, oben genannten Fehler führen.

Einzig eine .efi-Datei im Ordner Dell funktioniert, daraufhin startet der PC eine Selbstdiagnose, die aber fehlerfrei ausgeführt wird.

Dann habe ich versucht mit bootrec /RebuildBcd die Boot-Konfiguration wiederherzustellen. Das schlägt aber fehl, weil keine Windows Installationen identifiziert werden können. Bei sämtlichen Versuchen wird mir der Zugriff verweigert oder ich bekomme die Meldung, dass das Volume schreibgeschützt ist. attributes volume clear readonly hat hier leider keine Abhilfe geschaffen.

Der Laptop scheint mit Bitlocker verschlüsselt zu sein, obwohl ich nie einen entsprechenden Schutz aktiviert habe (daher habe ich auch keinen Schlüssel, auch im Microsoft-Konto ist nichts hinterlegt). Wenn ich von einem Windows 10 Stick starte, kann ich weder das System Wiederherstellen, noch zur vorherigen Windows-Version zurückkehren. Es kommen immer Fehler. Die Starthilfe kann das Problem ebenso nicht lösen. Die Eingabeaufforderung fordert einen Wiederherstellungsschlüssel, den ich nicht habe. Wenn ich das Laufwerk überspringe und über manage-bde -status den Bitlockerstatus abfrage, kommt folgendes:

Volume C

Größe: Unbekannt GB

BitLocker-Version 2.0

Konvertierungsstatus: Unbekannt

Verschlüsselt (Prozent): Unbekannt %

Verschlüsselungsmethode: XTS-AES 128

Schutzstatus: Unbekannt

Sperrungsstatus: Gesperrt

ID-Feld: Unbekannt

Automatische Entsperrung: Deaktiviert

Schlüsselschutzvorrichtungen:

Numerisches Kennwort

TPM

Nun, der Laptop besitzt kein TPM, sondern PTT. Dieses kann ich im UEFI aktivieren bzw. deaktivieren, macht aber keinen Unterschied (Option war zu Beginn deaktiviert).

Haben Sie noch irgendwelche Ideen, wie ich an meine Daten komme? Oder ist der letzte Ausweg die Neuinstallation von Windows, mit vorheriger Neupartitionierung und -formatierung?

Viele Grüße

David

Hallo David,

der BCD Fehler ist wie Du sicher schon weißt kein BitLocker Fehler sondern anderer Fehler im Boot-Prozess. Hier habe ich einen Link gefunden wo Tipps gegeben werden wie man den Boot-Record fixen kann: https://neosmart.net/wiki/0xc0000098/

Leider haben wir in Deinem Fall wieder einmal einen verschlüsselten Notebook wo Du als Besitzer gar nicht weißt, dass dieser Notebook verschlüsselt ist. Die “manage-bde -status” Ausgabe sagt übrigens, dass Du ein “Numerisches Kennwort” = der Recovery Key und den TPM (in Deinem Fall der günstigere PTT ist aber technisch kompatibel zu einem TPM 2.0) auf dem C-Laufwerk konfiguriert hast.

Ich sehe gut Chancen, dass Du selbst oder mit Hilfe von einem Spezialisten den Boot-Record fixen kannst. Siehe speziell den Fix #3 in dem o.a. Link.

Hier mal ein Tipp für alle die wichtige Daten gespeichert haben und ein paar Dinge versuchen möchten!

Eine Festplatte oder SSD kann man mit einem Linux System sehr einfach mit dem Befehl “dd” komplett 1:1 in eine Datei kopieren.

Hierbei werden alle Sektoren übernommen und ihr konnt dann was ausprobieren und später wieder den Originalzustand auf die Disk zurückschreiben. Natürlich benötigt ihr ein Linux, dass von einem USB-Stick bootet, hier gibt es ganz viele Distributionen und dann benötigt ihr eine externe Disk die natürlich größer ist als die Platte/SSD die Ihr sichern wollt.

Dir David, rate ich genau das bevor Du mit dem “bootrec /rebuildbcd” probierst den Boot-Record neu zu erstellen.

Den ganzen Aufwand musst Du natürlich nur machen, wenn Du wichtige Daten auf der C: Platte gespeichert hast und davon kein Backup z.B. in der Cloud hast. In Deiner Frage kommt genau das nicht exakt raus. Bei allen anderen Kommentare geht es immer nur um die Daten, nicht darum, ein System neu aufzusetzen. Ich denke, dass ist wahrscheinlich auch Dein Problem, oder?

Schreibe bitte hier in dem Artikel, wenn Du Dein Problem lösen konntest.

Sichere Grüße, Andreas

Hallo Andreas!

Danke für die ausführliche Rückmeldung.

Die verlinkte Seite ist mir bekannt, wie ich bereits geschrieben habe, hab ich schon versucht mit bootrec /rebuildbcd die Boot-Konfiguration wiederherzustellen. Das schlägt aber fehl, weil keine Windows-Installationen identifiziert werden können. Bei sämtlichen Vorgängen wird mir der Zugriff verweigert oder ich bekomme die Meldung, dass das Volume schreibgeschützt ist. Auf C:\ kann ich logischerweise auch nicht zugreifen, hier bekomme ich über cmd die Meldung:

“Dieses Laufwerk ist durch die BitLocker-Laufwerkverschlüsselung gesperrt. Das Laufwerk muss mithilfe der Systemsteuerung entsperrt werden.”

Versuche ich chkdsk c:\ bekomme ich die Meldung, dass der Typ des Dateisystems RAW ist, und chkdsk für RAW-Laufwerke nicht verfügbar ist.

Auf mich macht das Ganze den Eindruck, dass die komplette Platte verschlüsselt ist, und nichtmal Windows noch irgendwelche Windows-Installationen finden kann, ohne dass ich die Platte mit dem Bitlocker-Schlüssel wieder entschlüssel.

Ich würde mittlerweile sogar so weit gehen und sagen, dass der BCD-Fehler nur ein Folgefehler aufgrund der Verschlüsselung ist.

Leider sind sehr wichtige Daten auf dem Laptop, und diese sind nur teilweise und in älterer Form gesichert. Mir geht es also ebenfalls um die Daten, das System neu aufzusetzen wäre kein Problem für mich, ist aber erstmal nicht mein Ziel.

Hast du noch den ein oder anderen Rat? Sonst muss die Festplatte in den Schrank, bis es vielleicht irgendwann eine Möglichkeit gibt an die Daten ran zu kommen.

Viele Grüße

David

Hallo David,

aktuell habe ich keinen weiteren Tipp für Dich.

viele Grüße, Andreas

Hallo,

ich habe ebenfalls ein Problem mit BitLocker.

Hab meine externe Festplatte verschlüsselt.

An meinem neuen Laptop werd ich immer nach dem Wiederherstellungsschlüssel gefragt. Den ich aber nicht habe.

Wie bring ich mit Bitlocker dazu nach dem Passwort zum entsperren zu fragen? Das kenne ich nämlich

Hallo Max,

in dem Artikel findest Du alle Vorschläge wo du nach dem Recovery Key suchen kannst.

Viel Erfolg!

Sichere Grüße, Andreas

Hallo Andreas,

ich habe von einer Bekannten ein Netbook leider mit dem BitLocker. Leider hat sie den Key nicht und sie hatte es wohl über ein UniKonto verwendet welches aber nicht mehr existent ist was kann man nun machen um wenigstens das netbook wieder zu verwenden? Denn es wird nicht einmal zugelassen ein neues Windows zu installieren. Bin schon seit Wochen im Internet am stöbern aber bislang vollkommen erfolglos.

manage-bde

Größe: Unbekannt GB

BitLocker-Version: 2.0

Konvertierungsstatus: Unbekannt

Verschlüsselt (Prozent): Unbekannt %

Verschlüsselungsmethode: AES 128

Schutzstatus: Unbekannt

Sperrungsstatus: Gesperrt

ID-Feld: Unbekannt

Automatische Entsperrung: Deaktiviert

Schlüsselschutzvorrichtungen:

Kennwort

Numerisches Kennwort

TMP

Hallo Reinhard!

Sorry für die urlaubsverzögerte Antwort.

Der BitLocker verhindert meiner Erfahrung nach keine Neuinstallation eines Betriebssystems.

Es gibt dutzende Boot-Sticks, Boot-CDs oder auch Linux Live-CDs mit dem Du die Partitionen eines PCs/Notebooks löschen kannst.

Dann kannst Du sofort mit einem Windows Installationsmedium (direkt von Microsoft, siehe https://www.microsoft.com/de-de/software-download/windows10 ) Windows neu installieren.

Der BitLocker setzt sich nicht im BIOS oder UEFI fest, also kein Problem.

Sichere Grüße, Andreas

Hallo,

Habe einen neuen Lenovo L13 Yoga Laptop. Es musste der Akku ausgetauscht werden und jetzt verlangt er den Recovery id key, den ich leider nicht mehr habe. Hab alle Varianten von der Windows Support Seite ausprobiert.

Hallo Stefan,

das Kommentar ist leider bei mir untergegangen. Das ist Schade zu lesen, aber wenn Du alle Tipps aus dem Beitrag ausprobiert hast, dann habe ich auch keinen Rat mehr für Dich.

Ich hoffe Du hattest ein Backup Deiner Daten oder Deine Daten in die Cloud gesynct.

Sichere Grüße, Andreas

Hallo,

ich hatte ein etwas anderes Problem mit einem privat Gerät, welches wir jetzt nur durch Neuinstallation und kopieren der eigenen Dateien lösen konnten.

(m.2 NVME aus defekten Surface Book ausgebaut, auf m.2 SATA geklont und in neues Gerät eingebaut. Es war nie Bitlocker aktiviert, aber beim versuch zu klonen, hieß es plötzlich es sei ein Bitlocker drauf. Einbau in Desktop-PC und booten von der NVME brachte gelbes Ausrufezeichen auf der Systempartition. Bitlocker Verwaltung -> nicht aktiviert. Also einmal sauber aktiviert und wieder deaktivert. Klonen hat geklappt, aber Systempartition war plötzlich RAW und nicht mehr NTFS…)

Aufgrund dieses Problems bin ich auf Ihren Artikel gestoßen, welchen ich sehr interessant verfolgt habe.

Nun stellt mir aber aus gewerblicher Sicht die Frage: Ist Bitlocker dadurch jetzt noch DSGVO-Konform???

Würde mich sehr über eine Antwort freuen.

Viele Grüße

Klaus Rudolf

Hallo Klaus,

das klingt ja sehr abenteuerlich was Dir beim Klonen passiert ist aber ich kann das so einfach nicht nachvollziehen.

Ich habe erst kürzlich wieder eine Beratung eines größeren Kunden mit BitLocker durchgeführt und eine sehr klare Meinung zum Thema DSGVO-konformität von Microsoft BitLocker.

Die Angriffe auf eine funktionierende BitLocker Verschlüsselung ist aktuell mit einer Vielzahl an Angriffen möglich: Cold-Boot-Attacke, DMA-Angriffe, Thunderbold Attacke, TPM-Fail Attacke, TPM-Sniffing.

Die Angriffe funktionieren alle weil der BitLocker ohne TPM-PIN seinen Schlüssel automatisch läd. Bei einer solchen großen Anzahl an Angriffsmöglichkeiten kann man wohl nicht von einer Verschlüsselung nach dem “Stand der Technik” sprechen. Genau das ist aber im DSGVO Artikel 32 gefordert.

Abhilfe zu der Schwäche kann ein Pre-Boot Schutz für den Microsoft BitLocker schaffen. Kleinen Unternehmen empfehle ich die Aktivierung der TPM-PIN bevor die BitLocker Verschlüsselung gestartet wird, größeren Unternehmen ein kommerzieller Pre-Boot Schutz wie die Lösung CryptoPro Secure Disk for BitLocker.

Kurzum, BitLocker Verschlüsselung ohne Pre-Boot Schutz ist natürlich besser als ein unverschlüsselter Windows Client, aber reicht nicht für eine DSGVO Erfüllung zum Schutz personenbezogener Daten.

Sichere Grüße, Andreas

Hallo,

wir haben bei uns in der Firma Laptop mit Bitlocker im Einsatz. Es wird ein Pin beim Booten verlangt. Jetzt habe ich als Admin das Problem, dass der Recover Key nicht auffindbar ist und das Laptop beim Starten beim Loginscreen einfriert. Es liegt wohl an einem Treiber Problem. Somit ist auch der Zugriff über das LAN nicht möglich, um als Admin ggf. Dateien noch zu sichern. Haben Sie eine Idee wie ich an die Daten komme, brauche hier dringend Hilfe? Das Windows ist mir egal.

Hallo W.C.,

na das klingt nicht aussichtlos, wenn mit dem Loginscreen der Windows Login Screen gemeint ist.

In dem Fall hat der Client ja den BitLockerschlüssel schon erfolgreich geladen uind man kann je nach Notebookmodell mit einer Cold-Boot Attacke oder am einfachsten wahrscheinlich mit dem TPM-Sniffing Hack den BitLockerschlüssel auslesen.

Hier ein Beitrag wo genau dieser Angriff erklärt wird: https://www.cpsd.at/bitlocker-hack-tpm-sniffing-videopraesentation/

Wenn ich vermittelnd helfen kann, gerne!

Sichere Grüße, Andreas

Hallo Andreas,

Ja der Loginscreen von Windows ist gemeint.

Das Laptop ist ein Dell Latitude E6540.

Habe die Platine jetzt bei Mouser bestellt. Ich benötige hier noch ggf. unterstützung beim Flashen. Bin hier nur bedingt bewandert. (3D Drucker Firmware flaschen). Habe Sie hier ggf. eine kurze Anleitung?

Wie erkenne ich den Chip auf dem Mainboard? Haben die eine spezielle Bezeichnung?

10000000 Dank vorab schon mal.

Hallo W.C.,

genau das ist der richtige Weg.

Wenn Du da aber wenig Mikroelektronik Erfahrung hast würde ich eher vorschlagen ich bringe Dich mit einem sehr guten Mikroelektroniker und Kryptographen zusammen der dir weiterhelfen kann.

Der TPM Chip müsste ein Atmel V41 TPM Chip sein nach TPM Spec 1.2. Meiner Recherche nach ist das aber ein BGA SMD Chip, also sehr schwer an die PINs ranzukommen.

Sichere Grüße, Andreas

Hallo Andreas,

Mein HP-Laptop ließ sich nicht mehr laden, weshalb ich ihn zur Reparatur brachte. Dort wurde mir mitgeteilt, dass das Motherboard defekt ist und getauscht werden muss. Problem: Ich habe kein Backup von meinen Daten (dumm, ich weiß) und die Festplatten sind mit einem Bitlocker verschlüsselt, ohne dass ich davon wusste. Natürlich ist auch der Bitlocker nicht in meinem Microsoft-Konto hinterlegt. Somit komme ich nicht mehr an meine Daten, die für mich aber äußerst wichtig sind.

Mein Onkel hatte die Idee, den Akku auszutauschen gegen einen, der geladen ist, um den Laptop hochfahren zu können und die Daten zu sichern. Leider greift nun doch der Bitlocker, da es anscheinend zu einer Tiefenentladung des Akkus kam. Das Motherboard ist aber noch das Originale mit originalem TPM-Modul. Ich hatte deinen Artikel gesehen “In der Bitlocker-Falle” und hatte meinem Onkel vorgeschlagen, dieses Vorgehen auszuprobieren. Er meinte aber nun, dass er sich vorstellen kann, dass wegen der Tiefenentladung des Akkus eventuell das TPM “alles vergessen” hat?

Mit dem neuen Akku hat uns der PC die Wiederherstellungsschlüssel-ID angezeigt, aber natürlich nicht den Bitlocker selbst. Kann man mit der ID irgendwas anfangen und darüber an den Bitlocker kommen?

Vielleicht kannst du mir einen Tipp geben, was man noch versuchen könnte?

Viele Grüße und vielen Dank

Lisa

Hallo Lisa,

Schade, dass auch Du in die BitLocker Falle gekommen bist. Leider häufen sich die Meldungen, dass Notebooks mit BitLocker verschlüsselt sind, jedoch die Benutzer dies gar nicht wissen.

Beim kleinsten Fehler kommt dann die beschriebene Recovery Aufforderungen:

In deinem Fall bin ich aber etwas verwundert, weil ein defekter Akku oder auch ein defektes Akku-Lademodul am Motherboard eigentlich keine Ausnahmeverletzung für den TPM auslöst.

Der TPM kann durch einen leeren Akku nichts “vergessen”, der Schlüssel ist auch ohne Strom im TPM gespeichert. Der Prozess ist, dass beim Booten einige Systeminformationen geprüft werden und aus diesen mehrere Hash-Summen errechnet werden. Welche Systeminformationen hierfür verwendet werden lässt sich einstellen, in der Regel sind das aber die PCR 0,2,4,8,9,10,11 (Quelle: https://superuser.com/questions/1418324/which-tpm-pcrs-does-windows-seal-into-the-bitlocker-password).

Nur wenn ALLE PCR Register richtig beschickt werden, dann gibt der TPM den BitLocker Schlüssel an das Windows Betriebssystem. (genauer gesagt, wird er aus den PCR Registern errechnet)

Ich erkenne hier nicht, dass der Akku bei dieser Systemüberprüfung mit berechnet wird, d.h. wenn man den Akku ausbaut und nur mit Netzkabel den HP-Laptop betreibt sollte es keine BitLocker Wiederherstellungsmeldung geben. Auch nicht, wenn man einen geladenen Akko eines anderen Notebooks einbaut und dann bootet. Ich gehe davon aus, dass es einen anderen Grund für die Frage nach dem Wiederherstellungsschlüssel gibt.

Hast Du wirklich alle Optionen untersucht wo dieser Wiederherstellungsschlüssel sein kann? Hast Du den vielleicht mal wo gespeichert oder ausgedruckt? War der Laptop neu oder hat vielleicht der Vorbesitzer diesen Wiederherstellungsschlüssel in seinem Microsoft Profil oder auf USB gespeichert?

Ich hoffe Du schaffst es die Änderung rückgängig zu machen, damit dein Laptop wieder bootet, oft passiert das auch durch ein BIOS oder UEFI Update oder wenn Du den Laptop irgendwie veränderst, z.B. mehr RAM einbaust.

Danke auch für Deinen wichtigen Hinweis in Deinem Beitrag

Ich würde mich freuen wenn möglichst viele Personen das lesen. BITTE LIEBE LEUTE, macht von Euren wichtigen Daten, Fotos, Euren Diplomarbeiten, Euren Kundenlisten, Euren Buchhaltungsunterlagen, Eurer Email-Datenbank u.v.m. doch regelmäßig ein Backup.

Dazu eignen sich USB-Sticks, externe Festplatten, aber natürlich auch NAS-Speicher oder die vielen heute angebotenen Cloud-Speicher.

Sichere Grüße, Andreas

Hallo Andreas,

danke für deine Antwort.

Weißt du etwas über die Wiederherstellungsschlüssel-ID? Das ist anscheinend nur ein 32-Zeichen-Code und nicht der Bitlocker selbst. Weißt du, ob man darüber irgendwie an den Bitlocker kommen kann oder ob der Microsoft Support irgendetwas damit anfangen können sollte?

Leider ist mein Eindruck, dass du weit mehr über das ganze Thema weißt, als der Support von Microsoft. Theoretisch muss man aber doch damit irgendwas anfangen können, warum gibts den sonst?

Viele Grüße

Lisa

Hallo Lisa,

der Wiederherstellungsschlüssel ist ein 48-stelliger Code und ist einer der Protectoren die für die BitLocker Verschlüsselung konfiguriert sind.

Du kannst Dir die Protektoren wie unterschiedliche Schlüssel vorstellen, die alle den BitLocker Schlüssel aufsperren können.

Einer der Protektoren ist der TPM Protector, darüber startet der BitLocker wenn alles funktioniert. Sollte das nicht klappen kommt die Frage nach em Wiederherstellungsschlüssel, das ist eben eine weitere Methode um die BitLockerverschlüsselung zu starten.

Wenn der TPM Weg nicht funktioniert (wie bei Dir) und Du leider den Wiederherstellungsschlüssel nicht gespeichert hast, dann gibt es in der Regel keinen weiteren Weg um die Verschlüsselung zu aktivieren.

Sicher Grüße, Andreas

Heute erreichte mich folgende Nachricht, die ich gerne auch hier im Beitrag beantworten möchte:

“Wenn der Test Rechner mit der Bitlocker verschlüsselten Festplatte bootet, wird sofort nach dem Recovery Key gefragt.

Ist es möglich den FGPA-Stick auf dem TPM-Chip anzulöten und sniffen? Brauch der Surface dafür Strom?

Herzliche Grüße”

Wenn sofort nach dem Recovery Key gefragt wird, dann ist der Schlüssel entweder im TPM Chip nicht mehr verfügbar oder die PCR Register die zur Freigabe des BitLocker Schlüssels erforderlich sind stimmen nicht mehr, z.B. durch geänderte Boot Umgebung, Hardwaretausch, Bios/UEFI Upgrade, etc.

In Ihrem Fall funktioniert das TPM Sniffing nicht, schon gar nicht wenn Sie versuchen den TPM vom Motherboard auszulöten.

Sichere Grüße, Andreas

#gerneperDU

Hi, echt super das alle Fragen geduldig beantwortet werden, als erstes mal.

Ich habe folgendes Problem:

Habe ein Dell Inspiron P69G auf dem win10 Home vorinstalliert ist. Nach einem Windows Blue Screen of Death wurde leider einfach das System neu aufgesetzt. Leider ist es nun nicht mehr möglich auf die zweite Partition der SSD HD zuzugreifen, folgender Status:

C:\Windows\system32>manage-bde -status

BitLocker-Laufwerkverschlüsselung: Konfigurationstool, Version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten.

Datenträgervolumes, die mit BitLocker-Laufwerkverschlüsselung

geschützt werden können:

Volume “C:” []

[Betriebssystemvolume]

Größe: 116,06 GB

BitLocker-Version: 2.0

Konvertierungsstatus: Verschlüsselung wird durchgeführt

Verschlüsselt (Prozent): 92,7 %

Verschlüsselungsmethode: XTS-AES 128

Schutzstatus: Der Schutz ist deaktiviert.

Sperrungsstatus: Entsperrt

ID-Feld: Unbekannt

Schlüsselschutzvorrichtungen:

Numerisches Kennwort

TPM

Volume “D:” [Die Bezeichnung ist unbekannt.]

[Datenvolume]

Größe: Unbekannt GB

BitLocker-Version: 2.0

Konvertierungsstatus: Unbekannt

Verschlüsselt (Prozent): Unbekannt %

Verschlüsselungsmethode: XTS-AES 128

Schutzstatus: Unbekannt

Sperrungsstatus: Gesperrt

ID-Feld: Unbekannt

Automatische Entsperrung: Deaktiviert

Schlüsselschutzvorrichtungen:

Externer Schlüssel

Numerisches Kennwort

Leider scheint dabei der Key aus dem TPM für die D: Partition verschwunden zu sein.

Das Laptop hat einen TPM /PTT Chip eingebaut, wäre es auf diesem Laptop möglich mit dem ICE40HX1K-STICK-EVN den Key wiederherzustellen ? Was wäre dabei genau zu tun?

Ich würde den besagten ICE40HX1K-STICK-EVN auch gerne kaufen.

Vielen Dank im voraus, Radovan *Name gelöscht*

Hallo Radovan,

Vielen Dank für Dein Lob über den Blog!

Zu Deinem Dell Inspiron P69G Problem: bei jeden Neuaufsetzen von Windows mit BitLocker Verschlüsselung wird der TPM Chip neu initialisiert und für die neue installierte Version von BitLocker verwendet. Dabei werden ältere Schlüssel komplett vernichtet.

In Deinem Fall ist die D: Datenpartition noch mit einem alten BitLocker Schlüssel geschützt und die C: Partition funktioniert nach der Neuinstallation. Ich gehe mal davon aus, dass Du bei Klick auf die D: Partition aufgefordert wirst den Recovery Key einzugeben.

Aber wo steckt der BitLocker Schlüssel der D: Partition?

Das offenbart sich in den zwei Zeilen die unter “Schlüsselschutzvorrichtungen:” stehen, in Deinem Fall

1. Externer Schlüssel und

2. Numerisches Kennwort

Bei zusätzlichesn Datenpartition wie dein Laufwerk D: wird von BitLocker eine externe Schlüsseldatei verwendet, die in der Windows Registry gespeichert ist. Der Boot Prozess ist einfach, über den TPM (mit oder ohne PIN) wird die BitLocker Verschlüsselung vom C: Laufwerk aktiviert und das System startet. Damit kann die Registry gelesen werden, die in mehreren Dateien unter C:\Windows\System32 liegt, Details siehe Registry Speicherort (externer Link).

Der weitere Schlüssel der das D: Laufwerk schützt ist ein numerisches Kennwort, dies ist die 48-stellige Zahlenkette die Windows als Notfallsmethode (=Recovery Key oder dt. Wiederherstellungsschlüssel) angelegt hat. Wenn man den BitLocker manuell installiert, durch Rechts-Klick auf das C: bzw. D: Laufwerk und “BitLocker verwalten” bzw. “BitLocker aktivieren” dann muss man den Wiederherstellungsschlüssel auf einen externen Speicher abspeichern oder ausdrucken.

Bei neueren Geräten wird aber BitLocker gleich bei der Installation von Windows automatisch aktiviert. Das bescheuerte Windows Betriebssystem (dafür verantwortlich nicht natürlich ein paar Microsoft Entwickler) fordert dann aber niemals den Benutzer auf nachträglich den Wiederherstellungsschlüssel zu sichern oder auszudrucken. Eine Erinnerung alle 1/2 Jahre den Schlüssel zu prüfen oder noch ein Backup anzulegen würden 95% der BitLocker Problemfälle in meinem Verschlüsselungsblog lösen!

In Deinem Fall Radovan hast Du vielleicht eine Chance, wenn der Wiederherstellungsschlüssel von Dir selbst abgespeichert wurde, oder dieser in Deinem Microsoft Online Account automatisch gespeichert wurde. Sollte es sich um einen Firmen-PC handeln, dann hat Dein Unternehmen diesen Wiederherstellungsschlüssel mit hoher Wahrscheinlichkeit auch in dem Active Directory Verzeichnisdienst gespeichert.

Weitere Tipps wo Du nach dem Recovery Key suchen kannst findest Du genau hier in diesem Blog-Artikel.

Auf Deine ursprüngliche Frage zurückkommend: Da der Schlüssel für die D: Partition niemals im TPM-Chip gespeichert war kannst Du den mit dem FPGA auch nicht aus dem TPM retten. Dazu kommt natürlich, dass der TPM neu initalisiert ist und die Betriebsparameter über die PCR-Register durch die Neuinstallation von Windows ganz neu gesetzt sind.

Viel Erfolg bei der Suche nach dem Wiederherstellungsschlüssel!

PS: Backup nicht vergessen, wenn man wichtige Daten hat, dann diese nicht nur auf der C: oder D: Partition eines mobilen Endgerätes speichern. Es gibt so günstige Cloud Speicher, oder auch größe USB-Sticke oder externe Disks eignen sich hervorragend für eine zusätzliche Sicherung. Speziell bei Backup-Medien die man sehr sicher daheim verwahren kann, empfehle ich auf die BitLocker Verschlüsselung zu verzichten oder ein Passwort zu vergeben dass man nicht vergessen kann.

Sichere Grüße, Andreas

Hallo Andreas

Meine Situation ist folgende:

Mein Notebook Lenovo ThinkPad E590 ist ca 1 Jahr alt

Vor ca. 1,5 Monaten gab es Probleme mit den Microsoft Updates

Nachdem ich das Problem nicht beheben konnte, versuchte ich den PC auf einen früheren Zeitpunkt zurückzusetzen

Nach dem Neustart war meine D Partition gesperrt, C funktioniert weiterhin ohne Probleme und ist auch nicht verschlüsselt

Bitlocker verlangt von mir einen 48 stelligen Code den ich nicht habe

Der Code wurde auch nicht ins Microsoft Konto hochgeladen

Gibt es eine Möglichkeit meine Dateien zu retten

Hoffe du kannst mir helfen

Mfg Michi

Hallo Michi,

Dein Problem sieht sehr merkwürdig ist, ich hatte noch nicht oft gesehen, dass die C: Partition nicht verschlüsselt ist, jedoch die D: Partition schon.

Hast Du eventuell den BitLocker für die D: Partition zwischen dem Erstellen des letzten Wiederherstellungspunktes und dem zurücksetzen auf den früheren Zeitpunkt manuell per Rechtsklick auf D: und “BitLocker aktivieren” aktiviert?

Kannst Du hier in dem Beitrag bitte die Ausgabe von dem Befehl manage-bde -status (starten in der Eingabeaufforderung cmd.exe als Administrator) posten.

Besonders interessiert mich welcher Protector (Schlüsselschutzvorrichtung) aktiv ist, dann kann ich eventuell weiterhelfen wo Du den Schlüssel finden kannst.

Sichere Grüße, Andreas

Hallo Andreas,

meines Wissens nach habe ich den Bitlocker nicht aktiviert- wenn dann nur durch einen blöden Zufall! Aber ich wurde nie aufgefordert den Key zu speichern oder auszudrucken

C:\WINDOWS\system32>manage-bde -status

BitLocker Drive Encryption: Configuration Tool version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Disk volumes that can be protected with

BitLocker Drive Encryption:

Volume C: []

[OS Volume]

Size: 146.29 GB

BitLocker Version: None

Conversion Status: Fully Decrypted

Percentage Encrypted: 0.0%

Encryption Method: None

Protection Status: Protection Off

Lock Status: Unlocked

Identification Field: None

Key Protectors: None Found

Volume D: [Label Unknown]

[Data Volume]

Size: Unknown GB

BitLocker Version: 2.0

Conversion Status: Unknown

Percentage Encrypted: Unknown%

Encryption Method: XTS-AES 128

Protection Status: Unknown

Lock Status: Locked

Identification Field: Unknown

Automatic Unlock: Disabled

Key Protectors:

Numerical Password

External Key

Das zeigt mir CMD an mit dem Befehl

Mfg Michi

Hallo Michi,

in Deinem Fall ist die D: Partition mit den folgenden Protectoren gschützt:

1. Numerical Passwort -> das ist der 48-stellige Recovery Key bzw. Wiederherstellungsschlüssel der zwar angelegt ist, aber den Du nicht gespeichert hast oder der auch nicht beim Microsoft Konto hinterlegt ist.

Frage: war da vielleicht noch ein anderer Benutzer auf dem Notebook angemeldet und es liegt in dessen Microsoft Account. Die Benutzer die sich schon mal angemeldet waren siehst Du unter C:\User\ dort haben alle Benutzer ein Verzeichnis angelegt bekommen. Vielleicht eine Idee.

2. Der zweite Protector ist der “External Key” das kann ein Schlüssel auf einem USB-Stick sein (sehr unwahrscheinlich, wenn Du das noch nie so verwendet hast) viel eher ist es aber die Methode von BitLocker wie das .bek File in der Registry angelegt wird und über die Option “Automatic Unlock” beim Systemstart mitgeladen wird.

Weiter unten findest Du einen Beitrag wo über den BitLocker-Schlüssel in der Registry geschrieben wird. Kannst Du mal bitte nachsehen ob Du solche Registry Einträge findest. Wenn ja müssen wir ggfls. nur den Automatic Unlock einschalten.

Sichere Grüße, Andreas

Hallo Andreas,

Bei den Benutzern zeigt es mir meinen Account, Default und Public an.

Meines wissens hat sich kein anderer an meinem Laptop angemeldet.

Ich habe auch schon versucht meine USB Sticks oder externen Festplatten anzuschließen und

nachdem Schlüssel automatisch zu suchen- leider auch ohne Erfolg

Könntest du mir eventuell genau sagen nach welchen Registry Einträgen ich suchen müsste?

Im Internet liest man noch nach diversen Programmen die Bitlocker knacken können, gibt es hier eine dir bekannte Software (würde diese auch kaufen)?

Vielen Dank für deine Info

Michi

Hallo Michi,

in dem Artikel wird beschrieben wo sich die BitLocker Schlüssel für zusätzliche Partitionen verstecken:

https://social.microsoft.com/Forums/de-DE/d691044a-1888-47dd-bec5-105066ebe41a/bitlocker-autounlock-restore-data-without-recovery-key?forum=win10itprosecurity

Dies gilt aber nicht für die C: Partition. Der typische Schutz ist, dass die C: Partition über den TPM Chip geschützt wird und die Registry Daten eben auf dieser C: Partition somit geschützt sind. Daher können die weiteren Schlüssel für weitere Partitionen auch relativ unsicher in der Registry abgelegt werden.

Leider habe ich aktuell keine Testumgebung mit der ich dieses komplexe Thema nachstellen kann, daher hoffe ich Du wirst bei dem Link fündig.

Sichere Grüße, Andreas

KU

KurtesKurtesiErstellt am 26 November, 2020

BitLocker Festplatte startet nicht mehr

Hallo,

habe meine Festplatte C: mit BitLocker verschlüsselt. Ich musste diesen Dienst erst aktivieren, dann mit dem Assistenten die Verschlüsselung durchgeführt.

Ich wurde aufgefordert, den PC neuzustarten, habe dies gemacht und seit dem hängt der dort.

Ich soll das Kennwort eintippen, das habe ich auch gemacht, es kommt aber dannach wieder die Aufforderung das Kennwort einzutippen, Kennwort ist richtig. Ich habe auch mit absicht falsch eingetippt, da wird mir angezeigt, dass es falsch ist. Wenn ich es richtig eintippe passiert nicht, es wird nocheinmal abgefragt. Ich habe auch den Wiededherstellungsschlüssel, der wird allerdings nicht akzeptiert.

Bei Eingabeaufforderung kommt immer x:\windows\system32 warum nicht C:?

ausserdem wird mir bei der Eingabe dir mein eigentliches C: als D: angezeigt!!!

Bei diskpart unter DS steht unknown, und woanders habe ich gesehen, dass mein C: jetzt raw ist!

Ich habe dort wichtige dateien, bitte helft mir!

Hallo Kurtes,

in Deinem Fall würde ich sofort aufhören herzumzutesten, v.a. da die Partitionen anscheinend durcheinander sind.

Besorge Dir professionelle Hilfe von jemanden der sich mit WinPE auskennt. Mit WinPE bootest Du von einem externen Medium, kannst dann von extern die Festplatten bzw. SSD Partitionen identifizieren, den manage-bde Status prüfen und ggfls. über den Wiederherstellungsschlüssel gleich das Laufwerk mounten, oder mit repair-bde das Laufwerk reparieren.

Da Du den Wiederherstellungsschlüssel und das richtige Kennwort hast sollte das gut funktionieren.

Den repair-bde.exe habe ich hier im Beitrag noch nie beschrieben, einfach in die CMD.exe als Administrator und repair-bde.exe -? eingeben:

C:\Windows\system32>repair-bde.exe -?

BitLocker-Laufwerkverschlüsselung: Reparaturtool, Version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten.

Syntax:

repair-bde[.exe] EingabeVolume

{ AusgabeVolumeOderImage }

{ {-RecoveryPassword|-rp} NumerischesKennwort |

{-RecoveryKey|-rk} PfadZurExternenSchlüsseldatei |

{-Password|-pw} }

[{-KeyPackage|-kp} PfadZumSchlüsselpaket]

[{-LogFile|-lf} PfadZurProtokolldatei]

[{-?|/?}]

Beschreibung:

Versucht ein beschädigtes durch BitLocker verschlüsseltes Volume mithilfe

der angegebenen Wiederherstellungsinformationen zu reparieren oder zu ent-

schlüsseln. Wenn von BitLocker vor dem Volumenfehler gerade eine

Verschlüsselung oder Entschlüsselung durchgeführt oder wenn BitLocker

angehalten wurde, ist auf dem Volume ein Klartextschlüssel vorhanden.

“repair-bde” versucht standardmäßig, diesen Klartextschlüssel zu verwenden,

wenn kein anderer Schlüssel angegeben ist.

WARNUNG: Um weiteren Datenverlust zu vermeiden, sollte eine Ersatzfest-

platte zur Verfügung stehen. Verwenden Sie dieses Ersatzlaufwerk, um

entschlüsselte Ausgaben zu speichern oder den Inhalt des beschädigten

Volumes zu sichern.

Parameter:

EingabeVolume

Das durch BitLocker verschlüsselte, zu reparierende Volume.

Beispiel: “C:”,

“\\?\Volume{26a21bda-a627-11d7-9931-806e6f6e6963}”.

AusgabeVolumeOderImage

Das Volume zum Speichern entschlüsselter Inhalte

oder der Dateispeicherort zum Erstellen einer Abbilddatei

der Inhalte.

Beispiele: “D:”, “D:\imagefile.img”.

WARNUNG: Alle Informationen auf diesem Ausgabevolume

werden überschrieben.

-rk oder -RecoveryKey

Geben Sie einen externen Schlüssel zum Entsperren des

Volumes an.

Beispiel: “F:\recoveryKey.bek”.

-rp oder -RecoveryPassword

Geben Sie ein numerisches Kennwort zum Entsperren des

Volumes an.

Beispiel: “111111-222222-333333-…”.

-pw oder -Password

Geben Sie ein Kennwort zum Entsperren des Volumes an.

-kp oder -KeyPackage

Optional. Geben Sie ein Schlüsselpaket zum Entsperren des

Volumes an.

Beispiel: “F:\ExportedKeyPackage”

Ist diese Option leer, wird automatisch das Schlüsselpaket

gesucht. Diese Option ist nur erforderlich, falls sie vom

Tool benötigt wird.

-lf oder -LogFile

Optional. Geben Sie einen Pfad zu einer Datei an, in

der Statusinformationen gespeichert werden.

Beispiel: “F:\log.txt”.

-f oder -Force

Optional. Bei Verwendung dieses Parameters wird die Aufhebung

der Bereitstellung eines Volumes auch dann erzwungen,

wenn es nicht gesperrt werden kann. Diese Option ist nur

erforderlich, wenn sie vom Tool benötigt wird.

-? oder /?

Zeigt diesen Bildschirm an.

Beispiele:

repair-bde C: D: -rk F:\r

ecoveryKey.bek -Force

repair-bde C: D: -rp 111111-222222-[…] -lf F:\log.txt

repair-bde C: D: -kp F:\KeyPackage -rp 111111-222222-[…]

repair-bde C: D:\imagefile.img -kp F:\KeyPackage -rk F:\r

ecoveryKey.bek

repair-bde C: D: -pw

Viel Erfolg & sichere Grüße!

Andreas

Hallo

Ich habe ein Dell XPS15 NB, welches nun einen Bitlocker Wiederherstellungsschlüssel verlangt. Laut dem User wurde Bitlocker nicht installiert und die letzte Aktion auf dem NB war ein Windows Update.

Im BIOS ist das TPM auch nicht aktiviert.

Via manage-bde kann ich weder den Key auslesen, noch Bitlocker fürs lokale Laufwerk deaktivieren.

Leider wurde auch nie ein Systemwiederherstellungspunkt erstellt oder die Daten ausgelagert. Alles befindet sich auf dem Laufwerk C:/ welches nun gesperrt ist.

Gibts noch eine Chance den Bitlocker Key zu deaktivieren, damit wieder auf die lokalen Daten zugegriffen werden kann? Danke im Voraus!

Hallo Tanja,

das ist leider das häufigste Problem, dass hier in meinem Blog gemeldet wird. Die Benutzer sind oft Privatnutzer die sich einen besseren Notebook kaufen und mit der Windows Installation ist BitLocker aktiv. Der BitLocker ist in einem unsicheren Modus aktiv, d.h. nur der TPM-Chip schützt den BitLocker-Schlüssel sonst arbeitet der BitLocker vollkommen transparent und unsichtbar für den Benutzer.

Dann, eines Tages passiert ein Software- oder Hardwarefehler z.B. durch ein defektes Notebook oder ein BIOS/UEFI Update oder ein fehlgeschlagenes Windows Update und dann kann der PC den Schlüssel nicht mehr aus dem TPM laden und verlangt von dem Benutzer den 48-stelligen Wiederherstellungsschlüssel. Der wiederum weiß von gar nichts und hat diesen Schlüssel einfach nicht.

Wenn man seinen PC mit einem Microsoft Konto benutzt, hat man eventuell Glück und der Wiederherstellungsschlüssel ist dann im Microsoft Konto gespeichert. Für PCs/Notebooks einer AD-Domaine kann der Schlüssel auch im AD gespeichert sein.

Ansonsten muss der PC neu auggesetzt werden und ich hoffe der Benutzer hat ein Backup seiner Daten.

PS: Einen Brute-Force Angriff oder anderen Hack des Wiederherstellungsschlüssels kenne ich nicht, ich denke einen solchen Angriff gibt es auch (außer bei der amerikanischen NSA die eventuell eine Backdoor von Microsoft bekommen haben) nicht.

Sicher Grüße, Andreas

Hallo Herr Schuster,

wir haben ein ähnliches Problem. Bei einem DELL Inspiron 7773. Uns war, wie so vielen auch, gar nicht bewusst, dass wir Bitlocker aktiviert hatten. Als nun aber unser PC plötzlich nichtmehr gestartet hat, sondern in einen Data-Recovery-Modus gegangen ist, war klar, dass irgendetwas nicht stimmt.

Wir haben definitiv selbst nie den Bitlocker aktiviert, in keinem der uns bekannten Microsoft-Konten sind Bitlocker-Wiederherstellungscodes gespeichert und somit haben wir nun ein Problem.

Es scheint so, dass das PTT-Modul vom PC nicht funktioniert. Denn wenn wir im BIOS das PTT-Modul deaktivieren, dann fragt er sofort nach dem Wiederherstellungscode, wenn wir es aber aktivieren, kommt der Data-Recovery-Bildschirm und er fragt danach, wenn wir verschiedene Problemlösungen darin versuchen.

Gibt es irgendetwas, was wir tun können? Kann man den Code vielleicht aus dem PTT-Modul auslesen?

Ein Ausbau der Festplatte und dann anschließen an einen anderen PC hat gezeigt, dass die gesamte Festplatte wohl verschlüsselt ist und auch andere PCs diesen Code wollen.

Für Ihre Hilfe bin ich Ihnen sehr dankbar,

Mit freundlichen Grüßen

Hallo Marcus,

Dein Fall ist ident wie der von Tanja oben.

Intel PTT ist ident wie ein TPM-Chip nur ist diese Funktion in der Intel CPU integriert und nicht mehr als eigener Chip am Motherboard. Das macht aber einen Angriff über TPM-Sniffing (siehe eigene Artikel dazu) unmöglich, da man sich nicht mehr an die PINs des TPM-Chips hängen kann und die Kommunikation zwischen Bus und dem TPM-Chip auhören (sniffen) kann.

Die einzige Chance die ich sehe ist den Fehler zu beheben, der zum Wiederherstellungsmodus führt.

Technisch gesehen startet der PC, lädt wichtige Systeminformationen und füttert diese über die PCR Register in den TPM oder in deinem Fall den PTT. Wenn nur eine der PCR Register anders gefüttert wird, dann kommt ein andere BitLocker Schlüssel raus den Windows nicht benutzen kann. Ich glaube gar nicht, dass der TPM überhaupt den BitLocker Schlüssel geladen hat und ihn freigibt wenn man die PCR Register initialisiert, sondern, dass ähnlich einem Hash-Verfahren dann einfach ein falscher BitLocker Schlüssel vom TPM / PTT errechnet wird.

Findest Du die letzte Änderung (z.B. Bios Update, BIOS/UEFI Einstellung, Firmware-Aktualisierung einer Systemkomponente, Hardwaretausch oder Aufrüstung) und kannst das eventuell Rückgängig machen? Dann würde der PTT voraussichtlich auch wieder starten.

Sichere Grüße, Andreas

Habe da auch so ein Bitlock Problem.

Mein Freund und ich haben schon sämtliche Tricks (ausse den hack, was wir sowieso nicht können) ausprobiert.

Unser Gedanke ist jetzt in unserem Dell Tablet einfach die SSD rauszunehmen und eine andere zu installieren (ist ja nur eine Schraube und gesteckt)

Bevor wir aber blauäugig für XX€ eine neue SSD Festplatte kaufe, wollen wir wissen ob das überhaupt eine Lösung ist?

Ist nur ein Gaming/Surf Tablet ohne wichtige Daten. Der Verlust an Daten und Gespeicherten Spielen wäre also gleich Null.

Unsere Idee… SSD neu, Windows neu installiert und fertig.

Vielen Dank für die Antwort.

Hallo Sahra,

Sorry für die späte Antwort. Warum eine neue SSD kaufen, Du kannst mit dem Microsoft Media Creation Tool ganz einfach den PC neu installieren.

Siehe: https://www.microsoft.com/de-de/software-download/windows10

BitLocker wird inklusive dem TPM zurückgesetzt.

Sichere Grüße, Andreas

guten Tag, vielen DAnk für die Informationen. Ich habe folgende Situation:

Das Surface Pro 4 einer Freundin bootet nicht mehr. Ich habe alles versucht, von UltimateBoot CD über DOS und Linux. Keine Chance, das Surface zum Starten zu bewegen.

Ich habe die SSD nun ausgebaut (auf Kosten des Screens). Ich kann sie an einen anderen PC anhängen, sie wird erkannt und gibt aus, es sei eine Bitlocker Verschlüsselung aktiv.

Der Rechner gehörte dem Lebenspartner meiner Freundin, und der ist inzwischen leider verstorben. Auf dem Surface sind alle gemeinsamen Fotos.

Ich hab den PIN für das Surface, aber das hat mit manage-bde -unlock nichts gebracht.

Sehe ich das richtig, dass hier nur noch der Wiederherstellungsschlüssel hilft?

Erschwerend kommt hinzu, dass wir nicht wissen, mit welchem Windows Konto er sich am Surface angemeldet hatte, da es nicht mehr bootet, kommen wir auch an diese Info nicht ran. Und so wie ich das sehe war auf dem Surface TPM aktiv.

Hallo Herr Schuster,

leider liegt hier ein grobes Problem durch eine kaum überlegte Vorgehensweise vor.

Meine Schwester besitzt ein Surface 2, Auch bei ihr kam der Klassische Fall vom Windows update zum Einsatz und ihre Daten wurden durch den Bitlocker verschlüsselt und da sie keinen hat kommt sie nicht an die Daten ran. War alles halb so schlimm, alles ist gesichert aber sie wollte ihr Surface weiterhin nutzen können.

Leider besitzt sie gefährliches Halbwissen. Sie kam bis zum Anmeldebildschirm bzw. bis zur Problem Behandlung dort öffnet sie die Console und löschte mithilfe von DISKPART jede einzelne DISK/Partition. Danach versuchte Sie Windows neu zu installieren.

Nachdem auch der Microsoft support ihr nicht mehr weiterhelfen konnte, kam Sie zu mir mit dem Problem.

Ich habe mich etwas eingelesen, stellte fest das die Partitionen zu löschen ihr größter Fehler war und ebenso musste ich feststellen das im UEFI BIOS weder Secure Boot – noch TPM geändert werden kann.

Ich bin absolut ratlos, wissen Sie noch was getan werden könnte?

Beste Grüße

Hallo Arno,

mit dem Microsoft Media Creation Tool kannst Du Windows ganz von vorne installieren, egal welche Partition gelöscht oder vorhanden ist.

Hier findest Du den Download Link von Microsoft: https://www.microsoft.com/de-de/software-download/windows10

Sollte das Tool meckern, dann kannst Du auch mit einem beliebigen Linux USB Stick booten und das Geräte /dev/sda mit Nullen überschreiben, dann gibt es keine Partition mehr und das Media Creation Tool wird Dir neue Partitionen anlegen.

Sichere Grüße, Andreas

Ich habe ein Surface bekommen, als ich es aufstartete kam der Bitlocker. Ich habe leider der Wiederherstellungsschlüssel nicht und auch kein Zugriff auf das Microsoft Konto. Die Daten auf dem Surface sind egal. Kann ich denn Bitlocker auch umgehen, ohne etwas ein zubauen/umzubauen??

LG Lorin

Hallo Lorin,

wenn ein Surface mit BitLocker verschlüsselt ist kannst Du es ganz einfach mit dem Microsoft Meda Creation Tool neu aufsetzen. Siehe https://www.microsoft.com/de-de/software-download/windows10

Hierbei wird der TPM Chip neu initialisiert und alle Daten der SSD Disk neu beschrieben.

Also, überhaupt kein Problem!

Sichere Grüße, Andreas

Hallo Hr. Schuster

erstens vielen dank für ihre informationen über bitlocker probleme.. ich habe seit ca. 14 tagen x stunden verbraucht um herauszufinden warum meine externen bitlocker festplatten nicht mehr zu gänglich sind.. ihre seite ist mit abstand die beste !!!

.. ich bin überrascht wie vielfältig und zahlreich die probleme mit bitlocker sind.. ich habe ihnen über das kontakt formular einen video link gesendet zu meinem problem haben sie es gesehen?

hier mein problem:

ende januar 2021 habe ich meine daten aufgeräumt und aufgeräumt und dann neu in 4 facher ausführung mit bitlocker teilweise (jeweils 2 partitionen) abgesichert also 1xSD 1xSSD 1xHDD usb3 und 1xHDD ehemalige festplatte aus einem laptop welche ich mit einem adapter benutze.. die nicht verschlüsselten partitonen sind zugänglich wie immer..

vor ca. 14 tagen dann der super-gau meine SD karte welche 85gb ohne bitlocker und 148gb davon 60gb mit daten mit biltocker verschlüsselt ist akzeptiert auf einmal mein password nicht.. die benutze ich mindesten 1 mal die woche ist immer im leptop drinn..

alle diese festplatten wurden mit einem lenovo bitlocker windows pro verschlüsselt und ich arbeite mit einem hp pavilion x360 windows home

ich habe früher mal steganos benutzt dann mir gedacht windows müsste besser sein.. und eben mich 4 fach abgesichert mit dem gleichen code und den recovery key ausgedruckt und weggeschmissen weil ich nie nie im leben dachte dass alle 4 medien gleichzeitig unbrauchbar werden.. als hätte mir jemand eine tikende zeitboo.. installiert..

1 frage:

kann mann eine verschlüsselte bitlocker partition klonen ohne key einzugeben ?

2 frage: wenn mann die bitlocker partition formatiert und dann alle daten wiederherstellt ist das überhaupt möglich ohne ausfall? (abgesehen von der unordnung)

3 bieten sie eine lösung für mein problem und was kostet diese lösung?

so oder so verdienen sie meiner meinung nach einen bezahlten kaffee.. leider finde ich kein paypal von ihnen..

beste grüsse

sam

Hallo Sam,

leider bin ich derzeit beruflich sehr stark eingedeckt, daher habe ich Deine Anfrage nicht gleich gesehen.

ad 1.) jede Partition kann man clonen, egal ob verschlüsselt oder nicht. Forensiker nutzen dazu eher Linux Boot Sticks und Linux Tools zum clonen oder andere professionelle Disk Tools. Aber wenn man eine verschlüsselte Partition clont, dann sind die Daten natürlich weiterhin verschlüsselt.

ad 2.) Klar einfach die verschlüsselte Partition löschen und eine neue Partition angelegen. Die neu angelegte Partition ist dann natürlich nicht mehr verschlüsselt. Das herumspielen mit Partitionen ist natürlich immer mit einem Risiko verbunden, daher bitte vorher immer alle wichtigen Daten extern (USB-Medium oder Cloud) sichern.

ad 3.) Wenn Du sicher bist, dass dein Passwort richtig ist kommst Du eventuell mit dem repair-bde Utility von Microsoft weiter, siehe: https://www.windows-faq.de/2020/01/04/bitlocker-reparieren-oder-entschluesseln-mit-dem-bitlocker-reparaturtool-repair-bde/

Welche Protectoren aktik sind siehst Du als Administrator mit manage-bde –status C: (wobei C: durch das Laufwerksnamen deines Laufwerkes zu ersetzen ist).

Wenn Du das Ergebnis von manage-bde -status postest, dann erkläre ich das gerne.

Danke für den Paypal Hinweis, bin aber gut versorgt. 😉

Sicher Grüße, Andreas

Hallo,

Mir ist vor Kurzem bei meinem Thinkpad E590 das Motherboard kaputt gegangen und nun wollte ich die SSD als externe Festplatte nutzen. Als Ich sie jedoch dann an meinen Rechner anschließ, forderte er den Bitlocker 42stelligen numerischen Recovery Key. Nun war Ich heute im Computer Laden und dieser meinte, dass Lenovo beim auflegen ihrer Rechner automatisch die Festplatten mit Bitlocker schützt. Jedoch wußte Ich davon nichts und habe mir dementsprechend nirgends den Key gespeichert, auch bei Microsoft nicht. Deshalb ist nun meine Frage ob es möglich ist mit den von Ihnen vorgestellen Hack an die Daten ran zukommen?

Mit freundlichen Grüßen,

Malte Loetz

Hallo Malte,

wenn Du gar irgends den Recovery Key findest, und der BitLocker Schlüssel mit deinem defekten Motherboard verloren gegangen ist (ist am TPM Chip des Motherboards gespeichert) dann sehe ich keine Chance für eine Wiederherstellung.

Ich hoffe Du hast Daten auch auf einem Backup oder in der Cloud.

Sichere Grüße, Andreas

Hallo Andreas,