Mein aufmerksamer Geschäftspartner Thomas aus Wien hat mich kürzlich bei einer Diskussion über Cloud Verschlüsselung auf ein interessantes Verschlüsselungsprojekt namens Cryptomator der deutschen Firma Skymatic UG aufmerksam gemacht. Die Lösung wirbt mit dem Slogan „Freie clientseitige Verschlüsselung für Ihre Cloud-Daten“ und soll neben der Dropbox beliebige Cloud-Speicher verschlüsseln!

25€ Spende beim Download… ist Cryptomator wirklich kostenfrei?

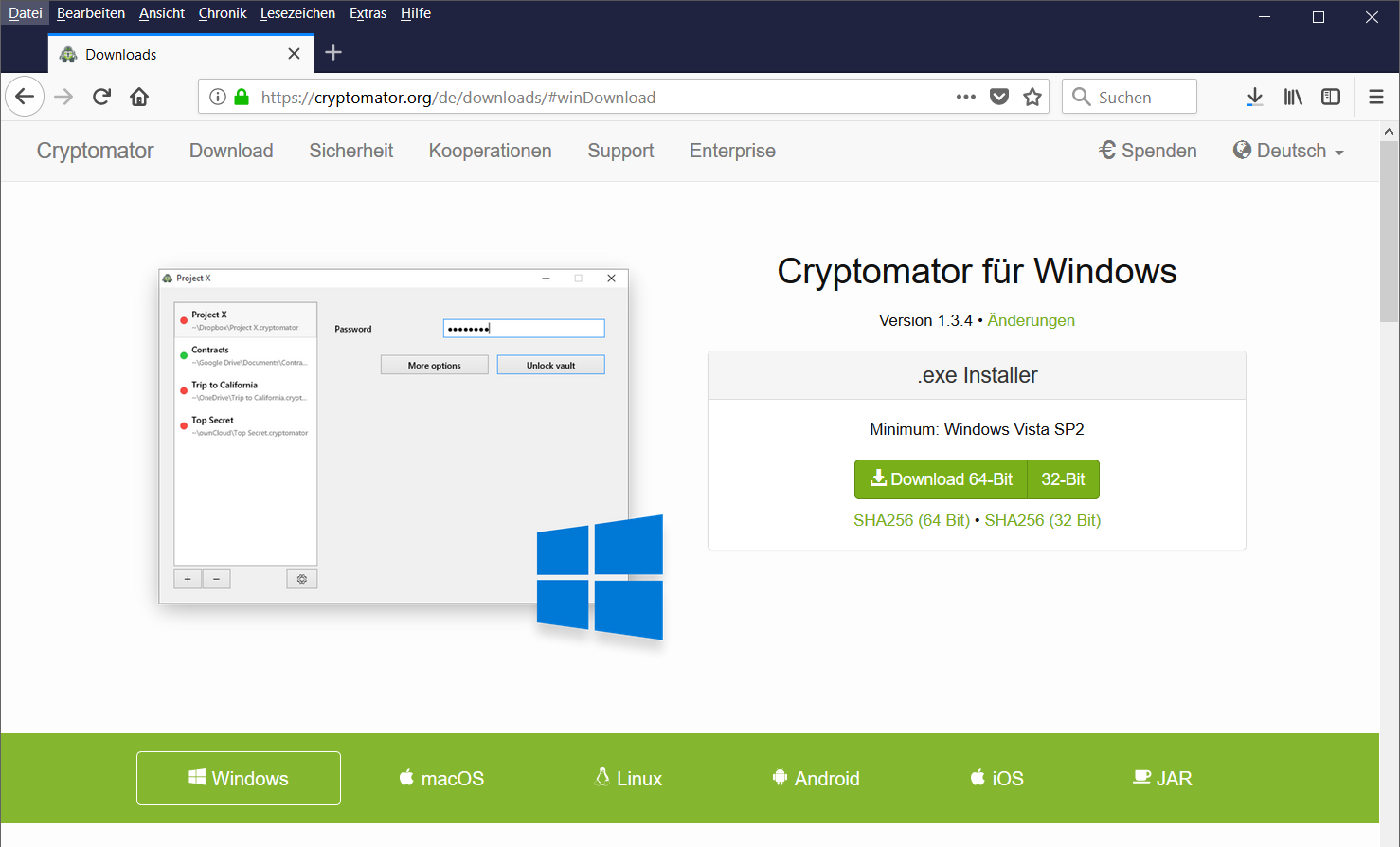

Die Software habe ich zum Download schnell auf https://cryptomator.org gefunden. Tatsächlich kostet die Software nichts, elegant bitten die Anbieter aber um eine freie Spende und empfehlen das Projekt mit einem Betrag von 25€ zu unterstützen. Finde ich fair, wenn man damit wirklich seine Daten schützen kann, speziell auch wenn es sich um eine gewerbliche Nutzung handelt.

Die aktuelle Version 1.3.4 lädt man auf Knopfdruck ohne lästige Werbung herunter. Die Downloadgröße der Windows Version beträgt übersichtliche 41 MB. Im Weiteren werde ich mich ausschließlich der Windows Version widmen.

Wie komplex ist die Installation?

Bei diesem Unboxing Beitrag habe ich mich bewusst dazu entschlossen das Handbuch nicht zu lesen, sondern mich sofort ins Abenteuer zu stürzen. Schließlich soll eine gute Verschlüsselungslösung selbst für unbedarfte Anwender möglichst intuitiv sein. 🙂

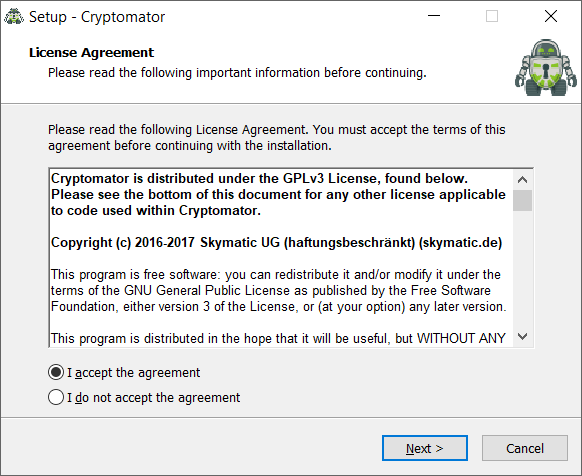

Sofort nach dem 64-bit Download starte ich die Installation. Das Setup startet trotz meines Deutschen Windows 10 Betriebssystem auf Englisch mit einer übersichtlichen Lizenzvereinbarung.

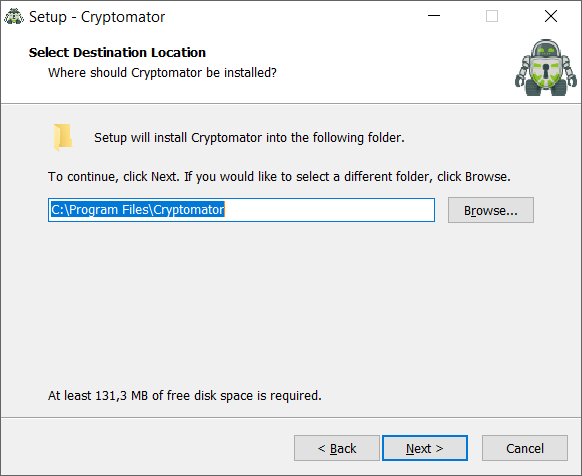

Das Maskottchen, ein Vorhängeschloss in Roboterform, führt zügig durch die Installation und stellt nur die notwendigsten Fragen im folgenden Screenshot nach dem Installationsverzeichnis für die Software.

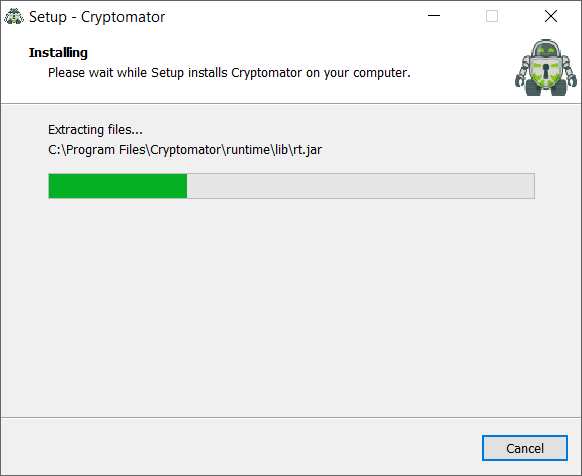

Auf der Platte benötigt die gesamte Installation 131 MB und bereits nach 15 Sekunden ist die Installation auf meinem High-Speed Notebook mit SSD-Drive abgeschlossen.

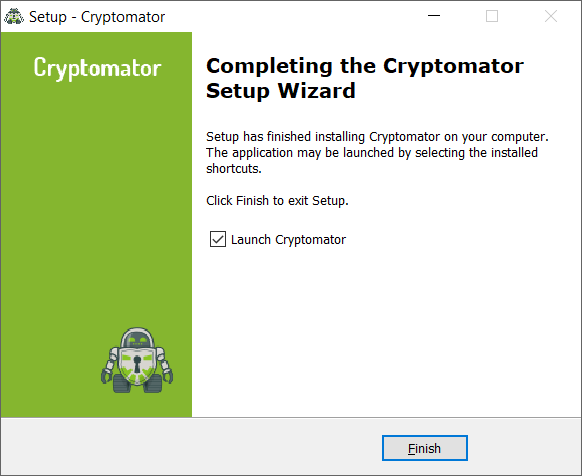

Im letzten Schritt des Setups kann die Verschlüsselungssoftware gestartet werden. Erstaunlich ist, dass kein Reboot zur Aktivierung eines Verschlüsselungstreibers erforderlich ist. Ich bin schon sehr gespannt wie sich die Cloud-Verschlüsselung dem sicherheitsbewussten Nutzer präsentiert.

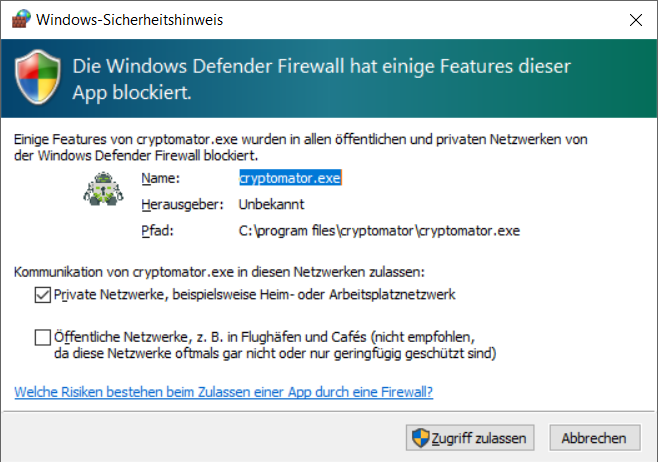

Überraschung beim ersten Start von Cryptomator

Sofort beim ersten Start von Cryptomator springt die Windows Firewall an und meldet einen Netzwerkzugriff der zu autorisieren gilt. Hier werde ich erstmals stutzig, da ich noch gar keinen Cloud Zugriff konfiguriert habe, den die Windows Firewall erkennen kann. Typisch sind solche Windows Firewall Meldungen bei Software die nach Hause telefonieren möchte, im besten Fall jedoch nur nach Updates prüft.

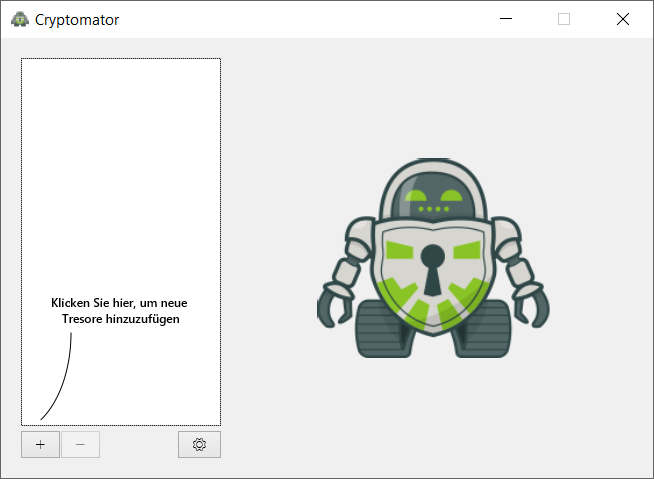

Nun meldet sich die übersichtliche Oberfläche und fordert zielstrebig auf einen neuen Tresor anzulegen. In Ermangelung von weiteren Optionen werde ich genau das nun tun.

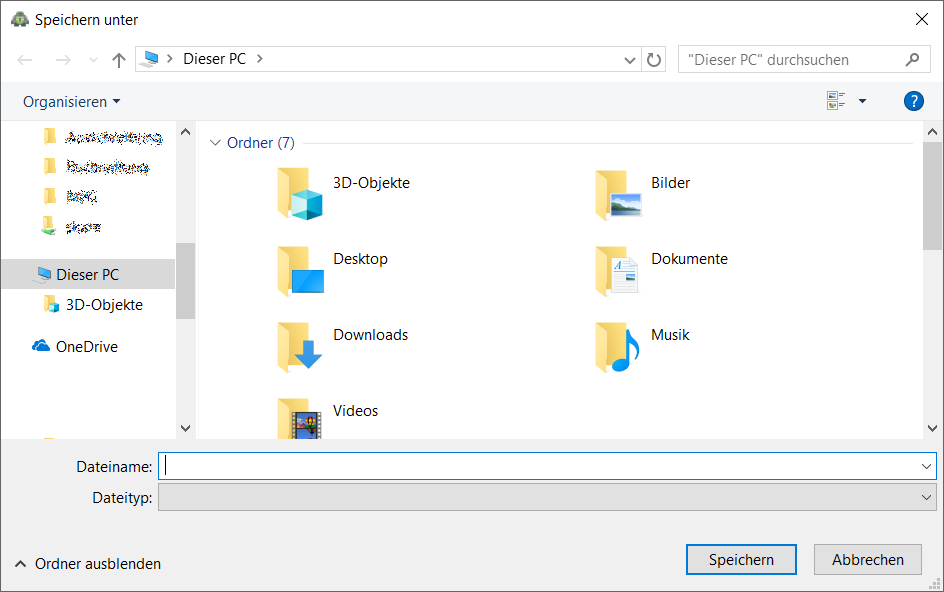

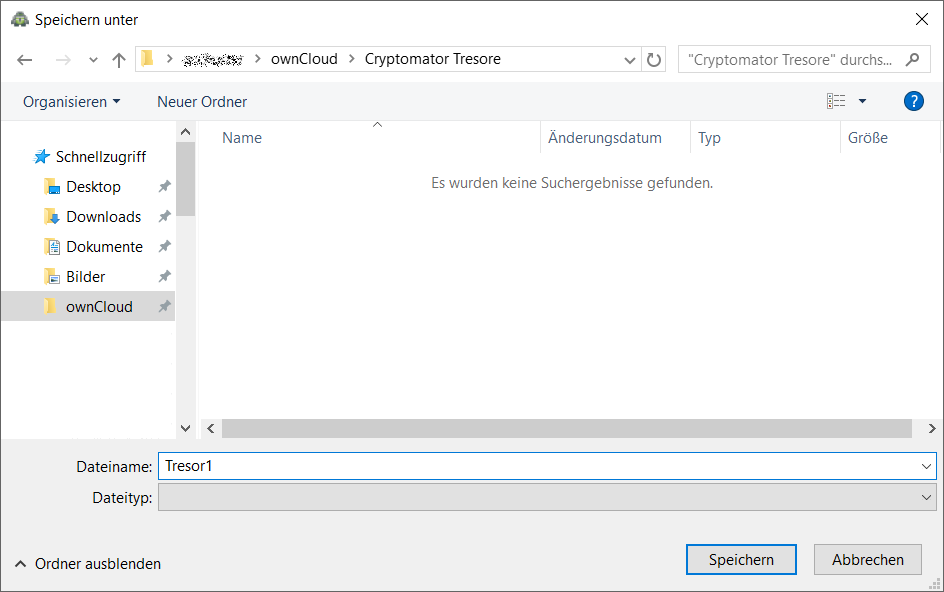

Beim Anlegen eines Tresors wird der Benutzer aufgefordert eine Datei an beliebiger Stelle im Dateisystem anzulegen. Leider weiß ich nicht welche Dateiendung ich festlegen soll, wahrscheinlich kann man aber aus Sicherheitsüberlegungen eine beliebige Dateiendung wählen um den Tresor besser verstecken zu können.

Aufgrund meiner langjährigen Vorkenntnis von Containerverschlüsselungen wie dem Utimaco SafeGuard® PrivateDisk oder natürlich TrueCrypt oder dem Nachfolger VeraCrypt dachte ich, dass ich an dieser Stelle meinen Container anlege.

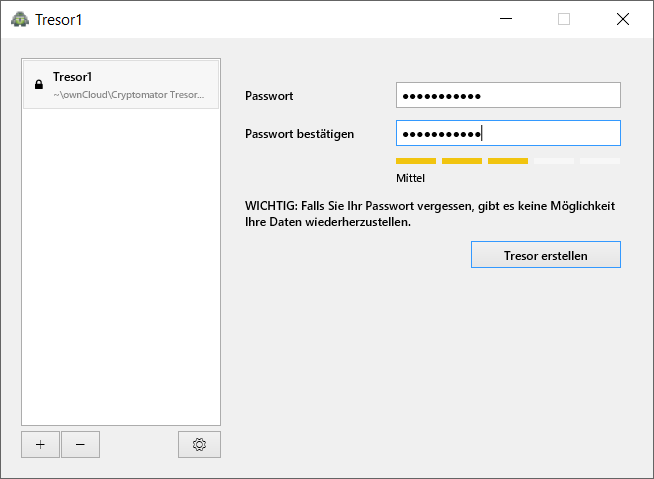

Nach dem Anlegen des Tresors, in meinem Beispiel habe ich diesen „Tresor1“ genannt, erfolgt die Definition des Passwortes für den Tresor.

Den Hinweis „WICHTIG: Falls Sie Ihr Passwort vergessen, gibt es keine Möglichkeit Ihre Daten wiederherzustellen“ solltest Du nicht auf die leichte Schulter nehmen. Es gibt in der Lösung keine Wiederherstellungsmethode oder Hilfestellungen wie einen Wiederherstellungsschlüssel, den man sich wegspeichern kann. Auch habe ich andere Lösungen gesehen, die verpflichtend das Passwort oder den Wiederherstellungsschlüssel ausdrucken, um Datenverlust durch ein vergessenes Passwort zu verhindern.

Nach dem Passwort und der Schaltfläche „Tresor erstellen“ hat man seinen Tresor bereits erstellt. Aber welche Größe hat nun der Verschlüsselungscontainer? Vielleicht habe ich hier schon den ersten Vorteil gegenüber TrueCrypt/VeraCrypt gefunden, indem der Container dynamisch anwächst?

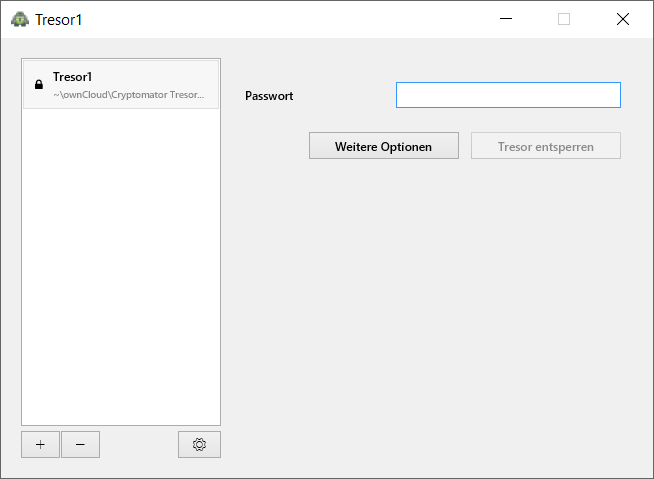

Vor der ersten Nutzung des Tresors muss man sich einmalig mit dem zuvor gesetzten Passwort anmelden. Dies wird „Tresor entsperren“ genannt.

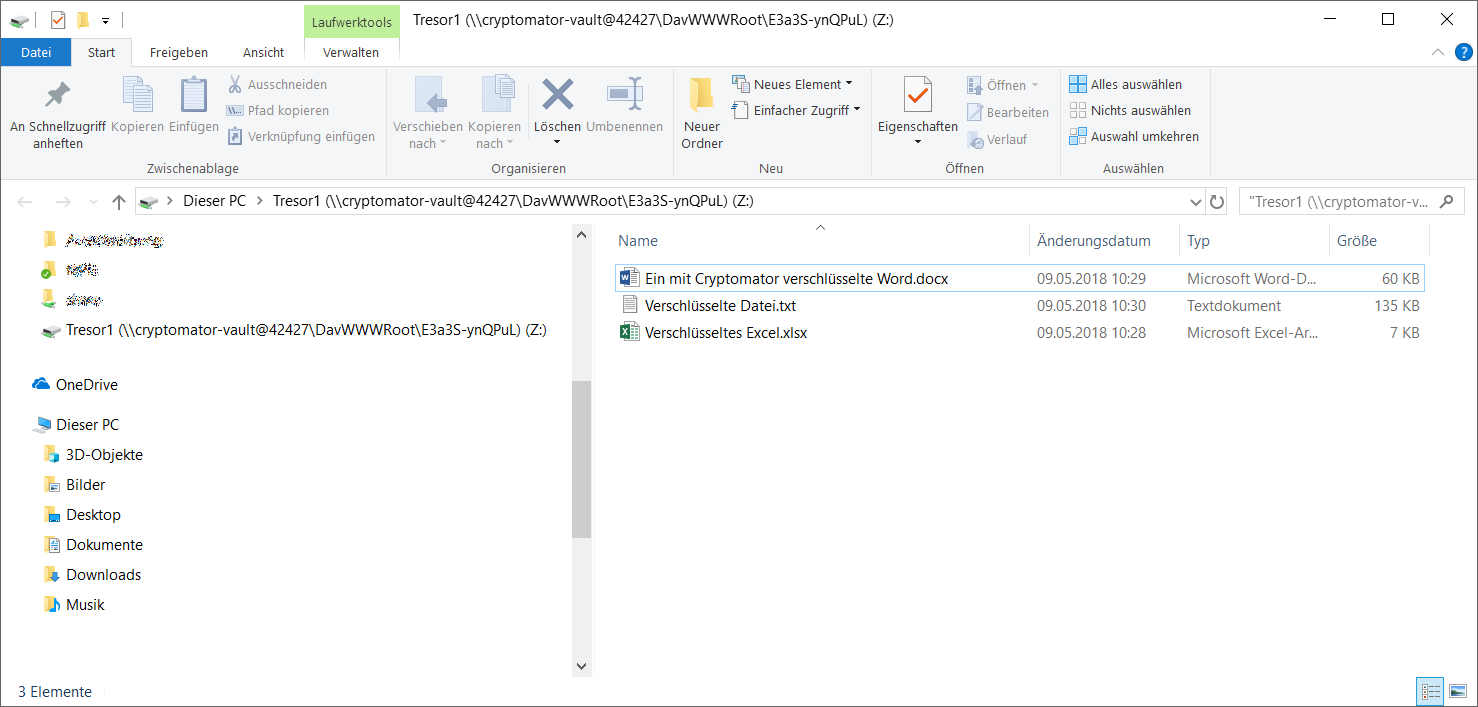

Schon habe ich ein neues, virtuelles Laufwerk unter dem Laufwerksbuchstaben „Z:“ und habe zum Testen ein paar Daten in das virtuelle Laufwerk abgelegt. Einen Geschwindigkeitsverlust konnte ich bei den normalen Office-Dateien nicht erkennen.

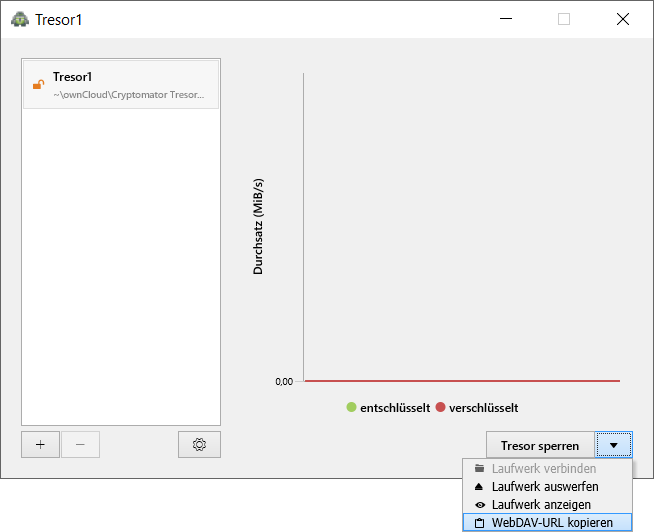

Zurück in der Cryptomator Oberfläche sieht man mit dem offenen Schloss Symbol, dass mein Tresor1 aktuell geöffnet ist und würde bei aktuellem Zugriff auf den Tresor auch den Ver- und Entschlüsselungsdurchsatz in MB/Sek. angezeigt bekommen.

Im unteren Bereich der Oberfläche verbirgt sich eine Menüauswahl die einen interessanten Menüpunkt anzeigt, nämlich „WebDAV-URL kopieren“. Natürlich kenne ich WebDAV von diversen Cloud-Speichern und natürlich auch meiner eigenen OwnCloud. Aber ich habe ja noch gar keinen Cloudspeicher mit der Cloud Verschlüsselung verbunden!

Dies ist das Ergebnis der Zwischenablage nach dem Kopieren der WebDAV-URL:

WebDAV: http://127.0.0.1:42427/E3a3S-ynQPuL/Tresor1

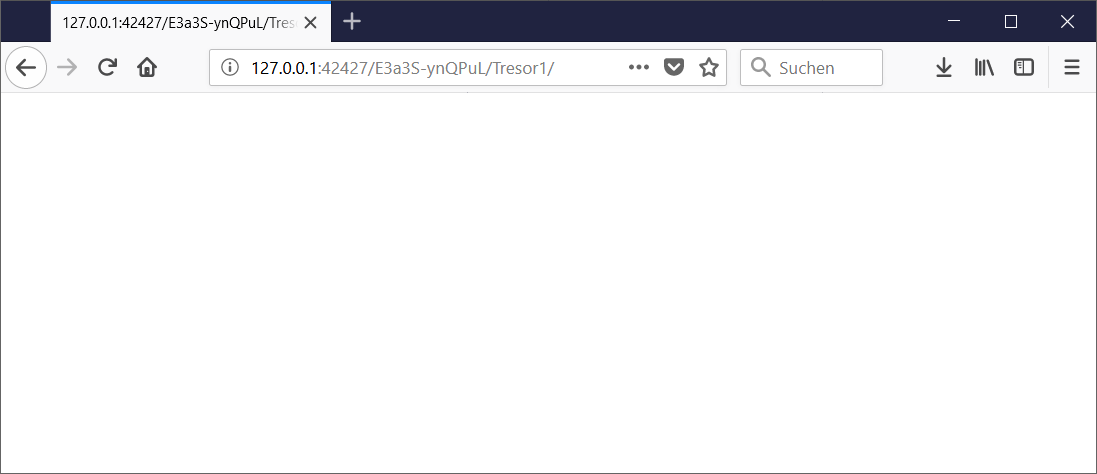

Ein Zugriff auf die URL im Browser bringt kein Ergebnis.

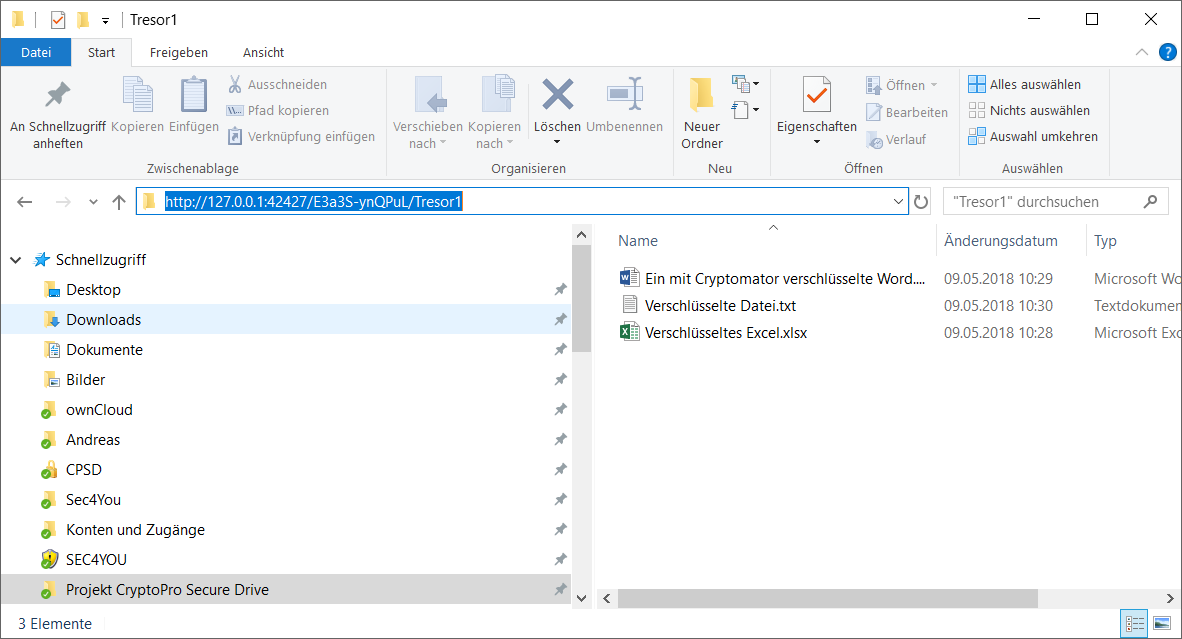

WebDAV-Server statt Kernel-Treiber

Öffnet man den WebDAV Link aber im Explorer sehe ich abermals meine zuvor verschlüsselten Dateien. Ganz offensichtlich erstellt Cryptomator einen internen WebDAV-Server der im Anschluss als Laufwerksbuchstaben verbunden wird. Genau beim Erstellen des TCP Ports 42427 auf dem internen Localport 127.0.0.1 der nur für interne Dienste sichtbar ist wird auch vorher meine Windows Firewall angesprungen sein und um Berechtigung für den Zugriff auf den Port 42427 gefragt haben.

Der Container sieht anders aus als erwartet…

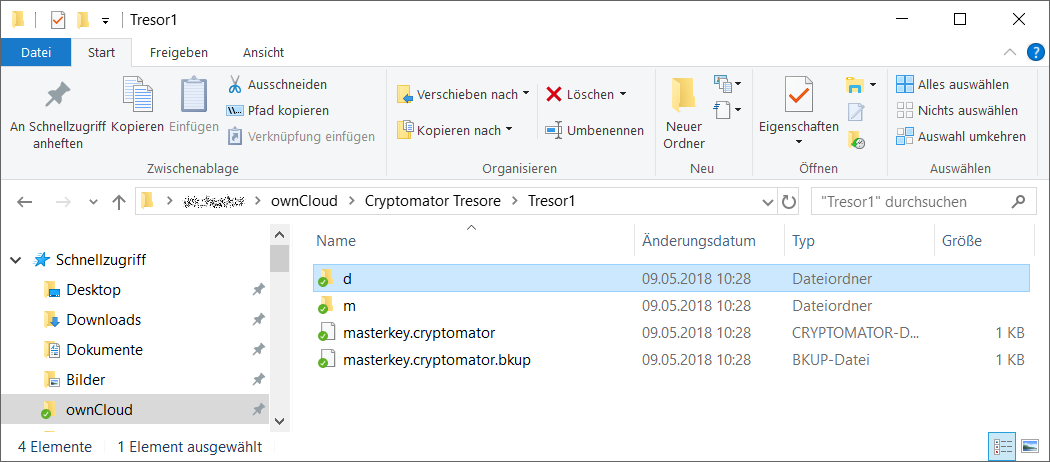

Nach der Überraschung mit dem WebDAV Server möchte ich nun gerne wissen wie der Container den ich beim Erstellen von Tresor1 angelegt habe aussieht. Schnell gewechselt in den Pfad den ich für die Software erstellt habe, siehe ich, dass hier Schlüsseldateien liegen und die zwei Verzeichnisse „d“ und „m“.

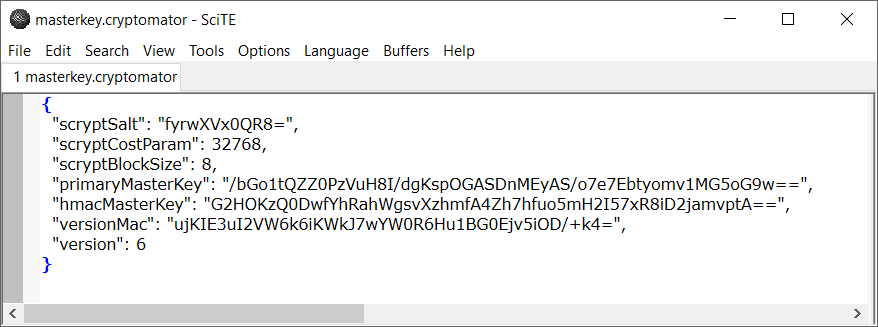

Die Dateien „masterkey.cryptomator“ und „masterkey.cryptomator.bkup“ (für Backup) sind ident, mein Öffnen der primären Datei siehe ich diverse Kryptographieeinstellungen und Base64 kodierte Schlüssel namens „primaryMasterKey“ und „hmacMasterKey“. In diesem Unboxing Beitrag möchte ich mich aber nicht weiter mit der internen Kryptogaphie beschäftigen, sondern die Funktion für den Benutzer und die Vorteile und Nachteile des technologischen Ansatzes herausfinden.

Da es sich um eine reine Testinstallation handelt, kann ich an dieser Stelle gerne auch meine erstellten Schlüssel veröffentlichen.

{

„scryptSalt“: „fyrwXVx0QR8=“,

„scryptCostParam“: 32768,

„scryptBlockSize“: 8,

„primaryMasterKey“: „/bGo1tQZZ0PzVuH8I/dgKspOGASDnMEyAS/o7e7Ebtyomv1MG5oG9w==“,

„hmacMasterKey“: „G2HOKzQ0DwfYhRahWgsvXzhmfA4Zh7hfuo5mH2I57xR8iD2jamvptA==“,

„versionMac“: „ujKIE3uI2VW6k6iKWkJ7wYW0R6Hu1BG0Ejv5iOD/+k4=“,

„version“: 6

}

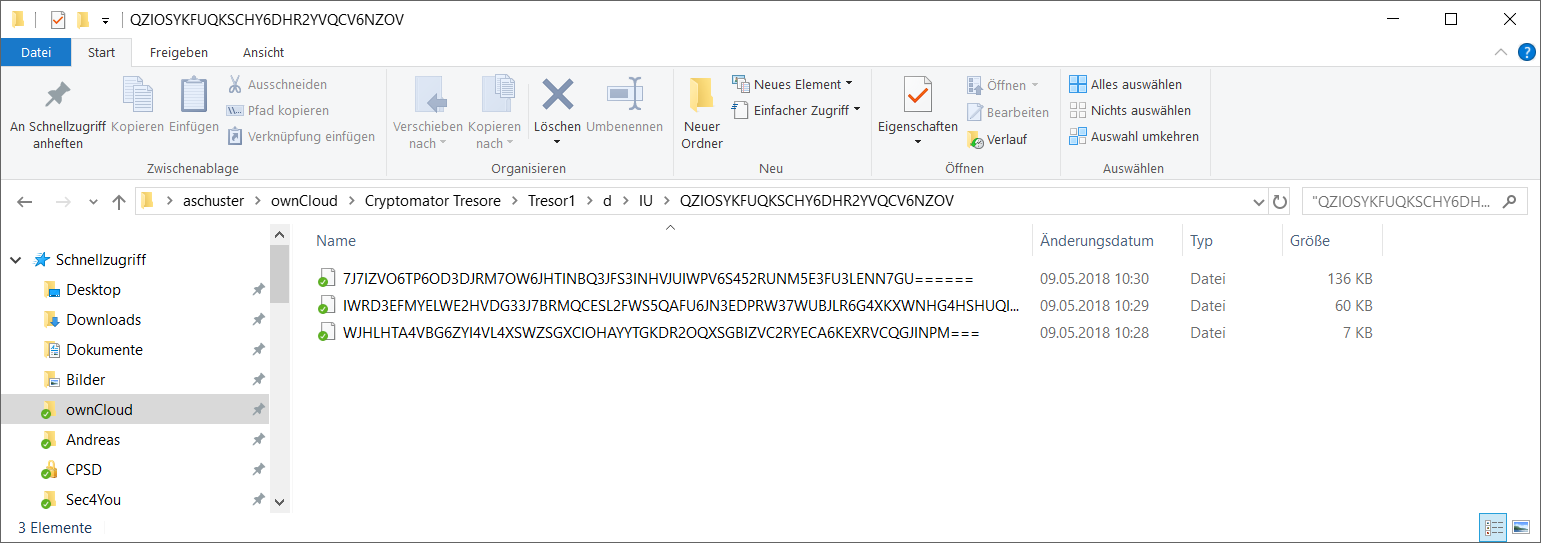

Die Dateien selbst findet man im „d“ Verzeichnis. Aus der 135KB .TXT Datei ist eine 136KB Datei mit kryptischem Namen und ohne Dateiendung geworden. Ein sehr guter Ansatz für eine Dateiverschlüsselung auch den Dateinamen zu verschlüsseln!

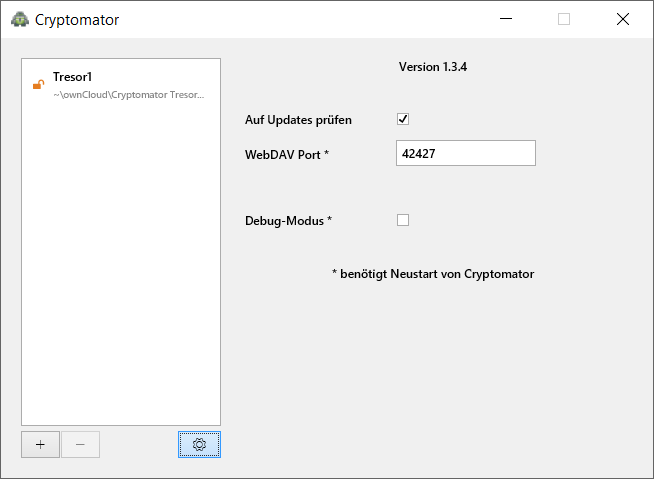

Zuletzt habe ich in der Oberfläche noch die Einstellungen über das Zahnrad ausgewählt um die Einstellungen unter die Lupe zu nehmen. Hier kann man den internen WebDAV Port ändern und die Einstellung ob die Software selbstständig auf Updates prüfen soll. Mich durch einen Debug-Log zu kämpfen, möchte ich mir an dieser Stelle ersparen.

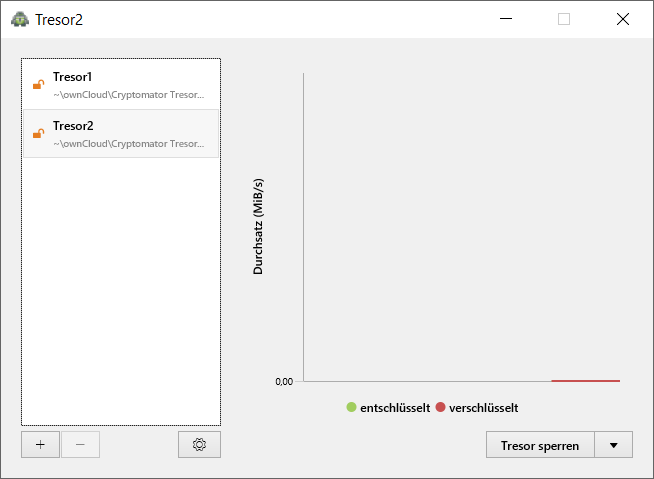

Das Anlegen eines zweiten Tresors, ich habe ihn besonders kreativ „Tresor2“ genannt, erfolgt aliquot zur ersten Anlage. Abermals den Speicherort für die Zieldateien ausgewählt und ein eigenes Passwort für den zweiten Tresor vergeben. Die beiden Tresore sind in keiner Weise miteinander verknüpft, weder über das Passwort, noch über den Speicherort.

Wo ist nun die Cloud Verschlüsselung?

Das habe ich mich nun auch gefragt, da der Benutzer in keiner Weise unterstützt wird seine Dropbox, OneDrive, Box oder OwnCloud zu verschlüsseln. Aber finde Nutzer werden schnell erkennen, dass wenn man die Daten des Tresorverzeichnisses über eine Cloud synchronisiert die Daten in der Cloud natürlich verschlüsselt sind.

Besonders praktisch ist, wenn man seine Cloud Daten über mehrere Clients synchronisiert, dann kann man auf dem einen Endgerät Daten in das verschlüsselte Laufwerk legen, die Cloud Synchronisation übernimmt dann das Hochladen der neuen Daten auf den Cloud-Speicher und auf dem (den) weiteren Endgerät(en) werden die neuen Daten vom Cloud-Speicher heruntergeladen.

Im Gegensatz zu TrueCrypt / VeraCrypt werden nur neue Dateien in die Cloud synchronisiert, er muss nicht ein zuvor angelegter Container mit mehreren Gigabyte bei jeder Dateiänderung in die Cloud hochgeladen werden. Dies ist ein großer Vorteil von Cryptomator gegenüber allen containerbasierten Verschlüsselungslösungen.

Mehrbenutzerbetrieb – Multi-User Benutzung von Cryptomator

Zwar muss man für den Tresor auf allen Endgeräten das selbe Passwort verwenden, aber man kann so quasi gleichzeitig von verschiedenen Endgeräten mit seinen sicher verschlüsselten Daten arbeiten. Natürlich ist das kein tatsächlicher Multiuser Betrieb, da man die Zugangsdaten zum Tresor teilen muss und auch Daten niemals gleichzeitig auf mehreren Endgeräten bearbeiten darf, da man sonst Synchronisierungsfehler erhält. Technisch gesehen gibt es bei einer gleichzeitigen Bearbeitung einfach keine Dateisperre (File-Lock) auf die geöffnete Datei am Cloud-Speicher.

Entspricht Cryptomator dem Stand der Technik?

Laut den technischen Dokumentationen sind die verwendeten Verschlüsselungsschlüssel 32-Byte also 256-Bit Schlüssel, die von der Software selbst erstellt werden. Als Verschlüsselung wird AES-CTR eingesetzt, das gemäß dem deutschen Bundesamt für Sicherheit in der Informationstechnik (BSI) eine der empfohlene Betriebsarten für Blockchiffren. Dementsprechend kann man Cryptomator als Stand der Technik Verschlüsselung ansehen.

Fazit

Für eine kostenfreie Open Source Lösung finde ich Crytomator sehr gut gelungen. Speziell Privatnutzer sollten sich mit diesem Ansatz gut anfreunden können.

Die Vorteile

- Kostenfreie Open Source Software

- Schnelle und übersichtliche Installation

- Sehr einfache Benutzerführung beim Anlegen eines Tresors

- Starke AES-256 Verschlüsselung der Inhalte

- Auch die Dateinamen werden verschlüsselt abgelegt, somit kein Rückschluss auf den Inhalt oder den Dateityp möglich

- Transparente Erklärung aller Sicherheitsmerkmale und der angewandten Kryptographie

- Keine Speicherplatzverschwendung, da keine initiale Anlage eines Verschlüsselungscontainers erforderlich ist

- Verschlüsselte Dateien nahezu gleich groß wie unverschlüsselte Dateien

- Cloud Synchronisation erfolgt auf Dateiebene und es muss kein großer Container synchronisiert werden

- Unterstützung einer Vielzahl an Plattformen: Windows, MacOS, Linux, Andoid, iOS, natives JAVA

Die Nachteile

- Wenig Hilfestellung beim Aufbau eines Sicherheitskonzeptes, die Benutzer müssen wissen was sie erreichen wollen

- Keine Unterstützung bei der Verschlüsselung von Bestandsdaten

- Single-Point of Failure: Beim Verlust des Tresor Passwortes sind alle Daten unwiederbringlich verloren!

- Kein Recovery-Verfahren z.B. durch einen zusätzlichen Recovery-Schlüssel

- Beim Einsatz mehrerer Tresore erhöhter Aufwand durch viele unterschiedliche Tresor-Passworte

- Keine Unterstützung von Zwei-Faktoren-Authentisierung wie Smartcard, Token, FIDO, One-Time-Passwort Lösungen oder Multi-Faktor-Authentisierung wie dem Google Authenticator

- Keine Unterstützung für X.509 Zertifikate oder Schlüsseldateien (Key-Files) statt dem Tresor-Passwort

- Keine Multi-User Unterstützung, es kann immer nur ein persönlich gewähltes Tresorpasswort geben

- Keine API zur Verschlüsselung von Bestanddaten auf Cloud-Speichern

- Nicht mit Office 365 als Cloud-Anwendung kompatibel

- Nicht für die gewerbliche Nutzung empfohlen, da kein Support für die Lösung angeboten wird

sehr übersichtliche und umfassende Zusammenfassung; meine Erfahrungen mit cryptomator decken sich damit

ich bin auch der Meinung, dass für einen kommerziellen Einsatz einige wichtige Funktionalitäten fehlen, aber als Ausgangspunkt für ein zentral administrierbares und unternehmensgeeignetes Tool ist cryptomator allemal wert, angeschaut zu werden

Probier mal sirikali mit gocryptfs aus. Is auch für cloud -file-verschlüsselung gedacht.

gocryptfs wird glaub ich auch von einem Österreicher entwickelt.

https://mhogomchungu.github.io/sirikali/

Finde deinen blog gut und informativ, mach weiter so ! 🙂

Daniel