Eine Verschlüsselungslösung wie BitLocker To Go für meine persönlichen Daten oder für Geschäftsdaten ist doch was Feines. Genauso lange bis man sein Passwort vergessen hat!

Aber fast alle komfortablen Verschlüsselungslösungen bieten heute umfangreiche Recovery Funktionen oder deutlich bessere Entschlüsselungsmöglichkeiten als ein dummes Passwort. Daher möchte ich dir heute zeigen, wie du den BitLocker To Go mit einem Zertifikat und einer PKI Smartcard oder einem USB-Crypto-Token nutzt. Das Zertifikat kannst du auf mehrere Smartcards installieren und so gibt es niemals mehr ein vergessenes Verschlüsselungspasswort.

Doppelte Sicherheit: Zwei-Faktoren Benutzeridentifizierung mit Smartcard und PIN

Experten sehen in der Nutzung einer Smartcard auch einen zusätzlichen Schutz, da man die Smartcard plus die Smartcard PIN benötigt, um seine Daten aufzusperren. Einem Angreifer kann es daher nicht mehr gelingen ein Verschlüsselungspasswort auszuspähen und er müsste schon deinen Wechseldatenträger plus deine Smartcard plus den Smartcard PIN stehlen, um an deine Daten heranzukommen. 🙂

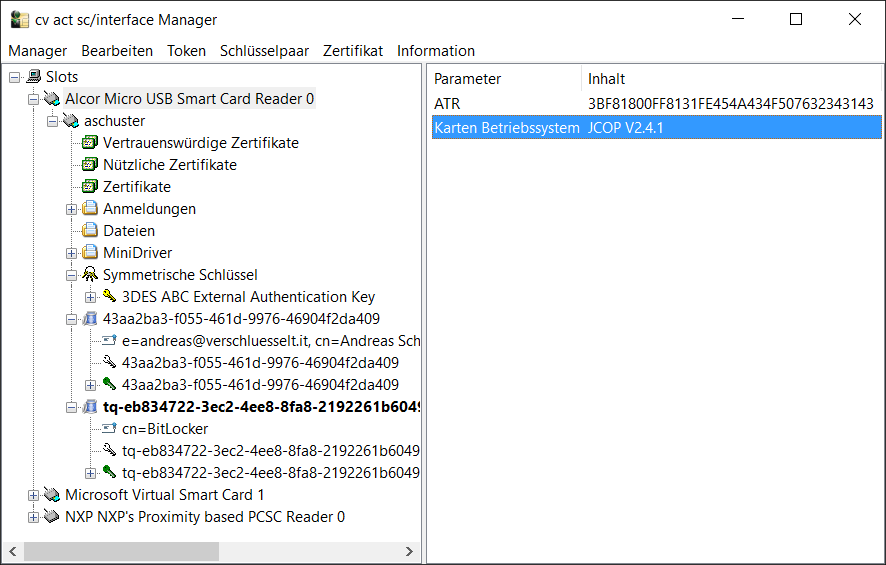

Ich selbst nutze eine handelsübliche JCOP 2.4.1 Smartcard die ich sehr bequem mit der Middleware cv act sc/interface des deutschen Hersteller cv cryptovision aus Gelsenkirchen initialisiert habe. cv act sc/interface unterstützt eine unglaubliche Anzahl an unterschiedlichen Smartcard und USB-Crypto-Token diverser Hersteller und mit unterschiedlichsten Smartcard Betriebssystemen, unter anderem Gemalto, Yubikey, JCOP 21/31/41/, Infineon, HID, G&D STARCOS und Sm@artCafe, certgate microSD, CardOS, AustriaCard, ACOS und viele, viele mehr.

Über Microsoft Smartcard-Schnittstellen oder über PKCS#11 kannst du einfach Zertifikate und Schlüssel auf der Chipkarte generieren. Ich selbst wollte in dem heutigen Beispiel zeigen, wie man ganz ohne Certificate Authority (CA) passende Zertifikate für den Microsoft BitLocker To Go erzeugt.

Microsoft liefert für Windows 7 ganz gute Beispiele für die Erzeugung von Zertifikaten mit dem certutil.exe an. Die Methode funktioniert aber auch für Windows 8 und 10. Hierbei werden die Schlüssel vom Betriebssystem erzeugt und können dann auf deine Smartcard oder deinen Crypto-Token importiert werden. So geht’s:

Erstellen eines BitLocker To Go Zertifikates

Nun benötigst du ein Zertifikat, dass du für den BitLocker To Go nutzen kannst.

Erstellung mit Microsoft Tools

Dazu den Notepad öffnen und die Datei „bitlocker_request.txt“ erstellen:

[NewRequest] Subject = "CN=BitLocker2021" KeyLength = 2048 Exportable = TRUE KeySpec = "AT_KEYEXCHANGE" KeyUsage = "CERT_KEY_ENCIPHERMENT_KEY_USAGE" KeyUsageProperty = "NCRYPT_ALLOW_DECRYPT_FLAG" RequestType = Cert SMIME = FALSEValidityPeriodUnits =5ValidityPeriod = Years[EnhancedKeyUsageExtension] OID=1.3.6.1.4.1.311.67.1.1

Dann die Eingabeaufforderung „cmd.exe“ starten und in das Verzeichnis wechseln, wo du die Datei „bitlocker_request.txt“ gespeichert hast. Dort bitte den folgenden Befehl aufrufen:

C:\Users\...> CertReq.exe -new bitlocker_request.txt

Dabei musst du das erstellte Zertifikat im Dateisystem ablegen. Speichere hierzu die Datei als bitlocker.crt im selben Verzeichnis ab. Die Datei benötigen wir Folge aber nicht mehr.

Nun hat der CertReq.exe Befehl einen privaten Schlüssel und ein selbstsigniertes Zertifikat im Microsoft Zertifikatsspeicher abgelegt, wo wir das Zertifikat inklusive dem privaten Schlüssel wieder herausholen werden, da wir es ja auf der Smartcard nutzen möchten. Funktioniert ganz einfach.

- Aufruf von certmgr.msc in der Eingabeaufforderung oder unter Windows->Ausführen

- Im Baum unter Eigene Zertifikate -> Zertifikate klicken und das neue Zertifikat „BitLocker“ doppelklicken

- Wechsel auf den Reiter „Details“ und die Funktion „In Datei kopieren…“ auswählen, dann „Weiter“

- Bei der Frage „Privaten Schlüssel exportieren“ die Auswahl „Ja, privaten Schlüssel exportieren“ auswählen und „Weiter“

- In nächsten Fenster die Funktion „Privater Informationsaustausch – PKCS #12 (.PFX)“ nutzen ohne weitere Optionen zu ändern, dann „Weiter“

- Ein Kennwort für die .PFX Datei auswählen, sich das Kennwort merken, dann „Weiter“

- Einen Dateinamen wählen und die .PFX Datei speichern, wieder „Weiter“ und dann „Fertig stellen“

- Wichtig: nach dem erfolgreichen Export, das Zertifikat im certmgr.msc mit der Entfernen-Taste löschen

Erstellung mit Linux und OpenSSL

Nun mag es vorsichtige Personen geben, die ihre Schlüssel nicht mit Microsoft Tools erzeugen möchte, da sie den Schlüsseln von Microsoft zu wenig vertrauen. Auch kein Problem, hier meine Anleitung für beliebige Linux mit installierten openssl, wie du deine BitLocker.pfx Datei ohne die Microsoft CryptoAPI erzeugen kannst. Kopiere das folgende Script in die Datei create_bitlockerkey.sh und setzte die Rechte mit chmod +x create_bitlockerkey.sh und rufe die Datei mit ./create_bitlockerkey.sh auf.

#!/bin/bash

read -p "Accountname (z.B. mmustermann):" account

mkdir ${account}

cd ${account}

cat >${account}.cnf <<-EOF

[ req ]

default_bits = 2048

distinguished_name = req_distinguished_name

string_mask = utf8only

[ req_distinguished_name ]

countryName = Land (2 Zeichen, z.B. AT, DE, CH)

countryName_default = AT

countryName_min = 2

countryName_max = 2

localityName = Ort bzw. Stadt (z.B. Wien)

localityName_default = Wien

0.organizationName = Organization Name (eg, company)

0.organizationName_default = Meine Firma

commonName = Dein Name (z.B. Max Mustermann)

commonName_default = Andreas Schuster [Verschlüsselt.IT]

commonName_max = 64

emailAddress = Email Address

emailAddress_max = 64

[ usr_cert ]

#basicConstraints=CA:FALSE

#keyUsage = keyEncipherment, dataEncipherment

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid,issuer

[ v3_req ]

basicConstraints = CA:FALSE

keyUsage = digitalSignature, keyEncipherment

extendedKeyUsage = 1.3.6.1.4.1.311.67.1.1

EOF

### Generiert einen Schlüssel für den Benutzer, Schlüsseldatei ist mit einem Passwort geschützt

echo "Ein neuer Schlüssel für den Benutzer <${account}> wird generiert..."

openssl genrsa -des3 -out ${account}.key 2048

### Speicherung der Schlüsseldatei ohne Passwort, unsicherer im Backup, aber besser für ein späteres Recovery ;-)

echo "Der Schlüssel wird nun ohne Passwort gespeichert..."

openssl rsa -in ${account}.key -out ${account}.nopass.key

### Ein Certificate-Signing-Request wird mit den Parametern des Config-File erstellt

echo "Der Zertifikatsantrag (CSR) wird erstellt..."

openssl req -new -key ${account}.nopass.key -out ${account}.csr -config ${account}.cnf

### Optional: Ausgabe des Certificate-Signing-Request zur Kontrolle durch den Administrator

echo "Dies ist der Inhalt des Zertifikats..."

openssl req -text -noout -in ${account}.csr

### Generierung eines Self-Signed Zertifikates mit XX Jahren Laufzeit

echo "Das selbst-signierte Zertifikat mit Windows kompatiblen BitLocker-Eigenschaften wird erstellt..."

tage=365

jahre=20

laufzeit=`expr $tage \* $jahre`

openssl x509 -req -days ${laufzeit} -in ${account}.csr -signkey ${account}.nopass.key -out ${account}.crt -extensions v3_req -extfile ${account}.cnf

### Erstellung einer .PFX Datei, die am Windows Client importiert werden kann

echo "Die .P12/.PFX Datei (X.509 Zertifikat + privater Schlüssel) wird erstellt..."

openssl pkcs12 -export -in ${account}.crt -inkey ${account}.nopass.key -out ${account}.pfx

Nach Aufruf des Linux Scripts befindet sich in dem Unterverzeichnis des Accountnamens eine .pfx Datei. Diese bitte zu Windows übertragen.

Import des Zertifikates auf die Smartcard

Die .PFX Datei habe ich dann im cv act sc/interface Manager über die Funktion „Schlüsselpaar -> Schlüsselpaar aus einer PFX-Datei importieren“ auf meine JCOP Smartcard geladen. Ein kurzer Check über certmgr.msc bestätigt dir, ob das Zertifikat nun über die Smartcard bereitsteht. Wichtig ist die Zertifikatseigenschaft „Sie besitzen einen privaten Schlüssel für dieses Zertifikat“ sobald die Smartcard eingesteckt ist.

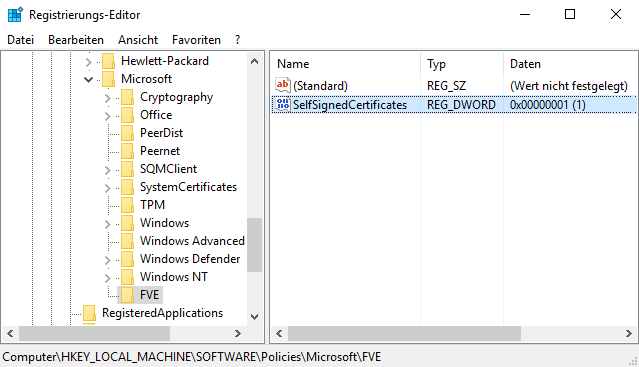

Windows Einstellung für selbstsignierte Zertifikate

Über das regedit.exe Tool musst du Windows konfigurieren, dass es selbstsignierte Zertifikate akzeptiert. Andernfalls kannst du nur Zertifikate aus einer vollständigen Microsoft CA nutzen.

Setze hierzu einen neuen Schlüssel „FVE“ unter „Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft“ und darin einen DWORD Schlüssel mit dem Inhalt „1“.

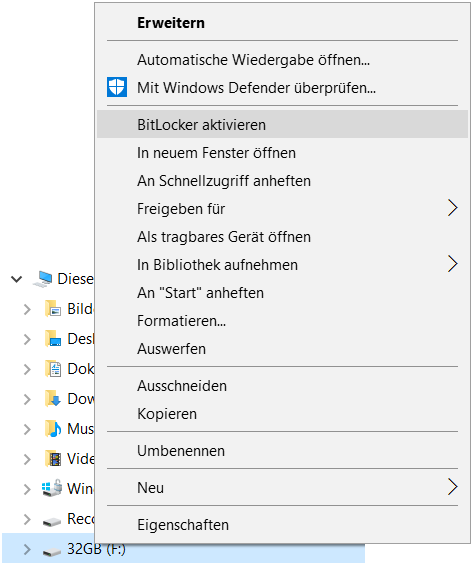

Ein Speichermedium mit BitLocker To Go verschlüsseln

In der folgenden Bilderreihe erkennst du alle nötigen Schritte, um einen handelsüblichen Memory-Stick oder eine SD-Karte mit BitLocker To Go zu verschlüsseln.

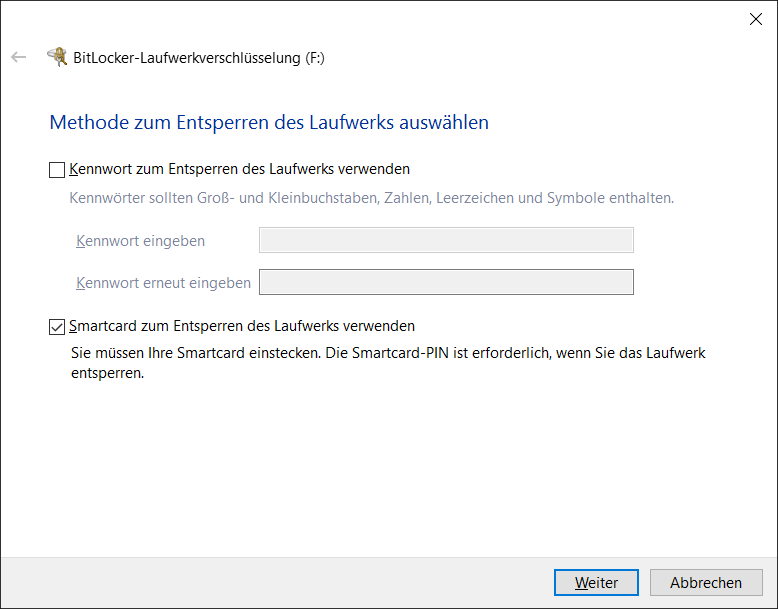

Nun kannst du die Smartcard für den BitLocker To Go aktivieren.

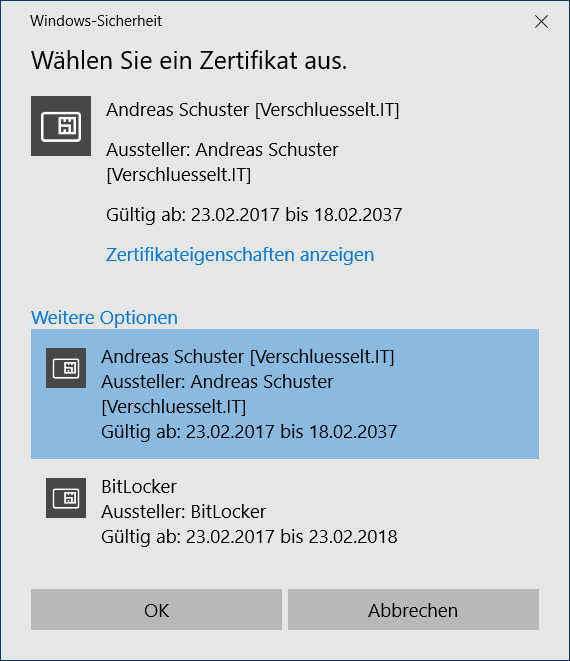

Wähle nun das Zertifikat aus, dass du für den BitLocker To Go nutzen möchtest. Das obere Zertifikat habe ich mit Linux OpenSSL erzeugt, das untere Zertifikat mit dem Microsoft certreq.exe Tool.

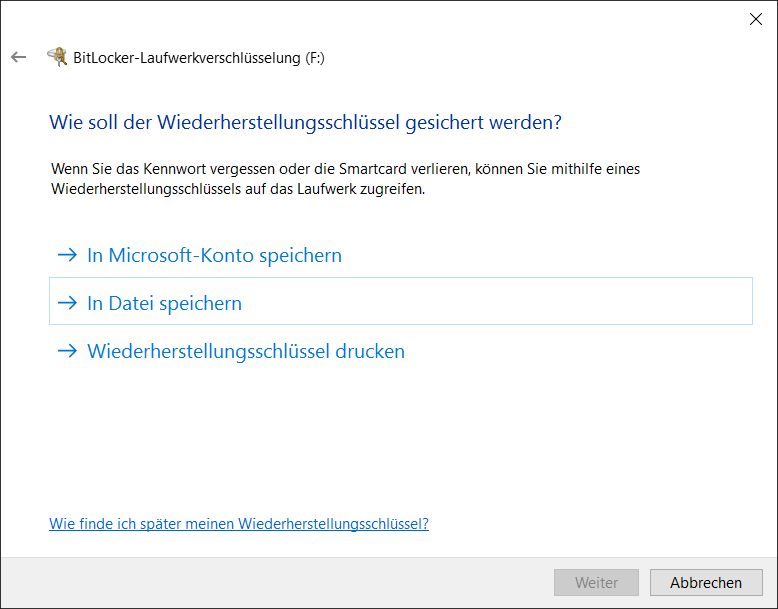

Nun musst du den Wiederherstellungsschlüssel abspeichern, der dir im Notfall Zugang zu deinen verschlüsselten Daten ermöglicht.

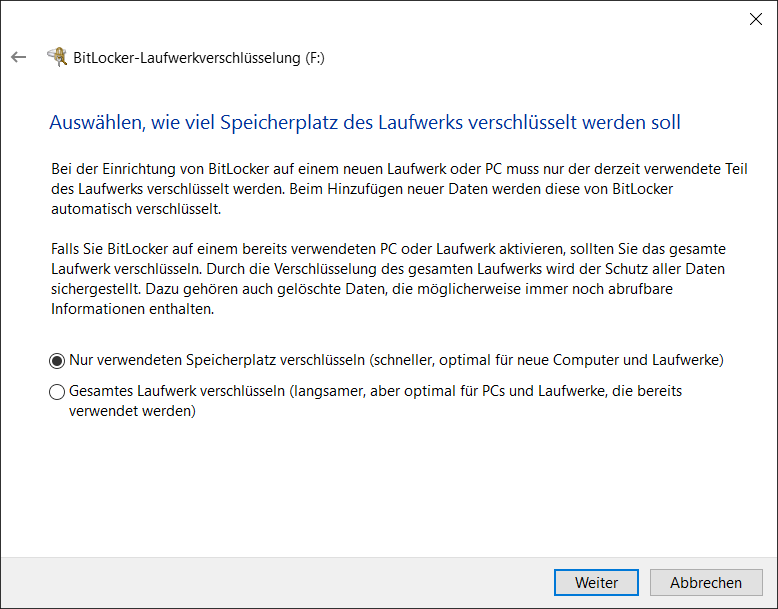

Die nächste Frage kann dir viel Zeit bei der Initialverschlüsselung ersparen. Nur wenn du schon viele vertrauliche Daten auf deinem Medium gespeichert hattest und ganz sicher gehen möchtest jeden Sektor zu schützen, nutze die Option das gesamte Laufwerk zu verschlüsseln.

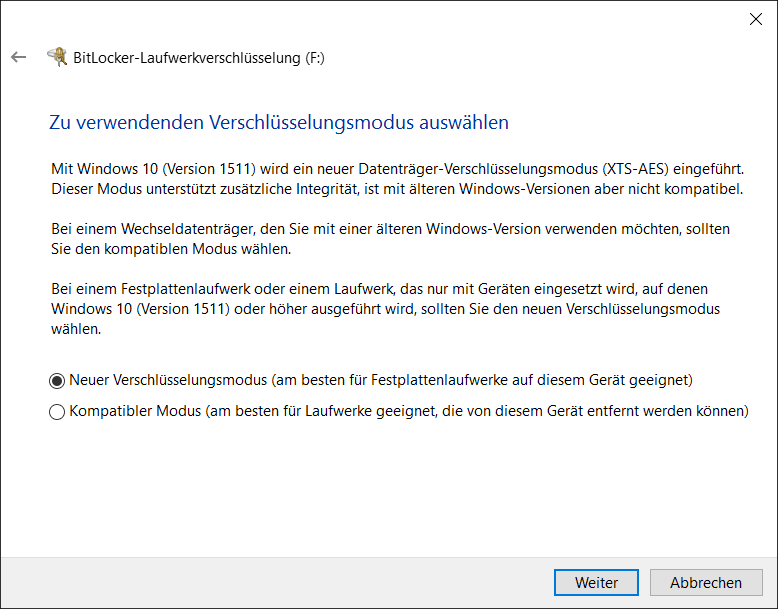

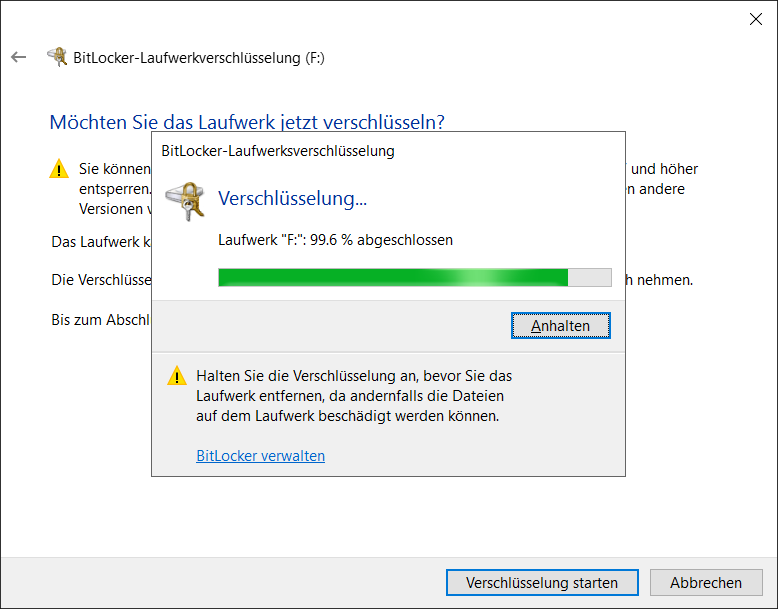

Mit Windows 10 Version 1511 wurde AES-XTS eingeführt, siehe dazu mein weiterer Beitrag zur Sicherheit der Krypto-Algorithmen. Wenn du nur Win 10 nutzt, wähle den neuen Verschlüsselungsmodus und im Anschluss „Verschlüsselung starten“.

Nun wird es ein paar Minuten dauern, deinen Speichermedium zu verschlüsseln.

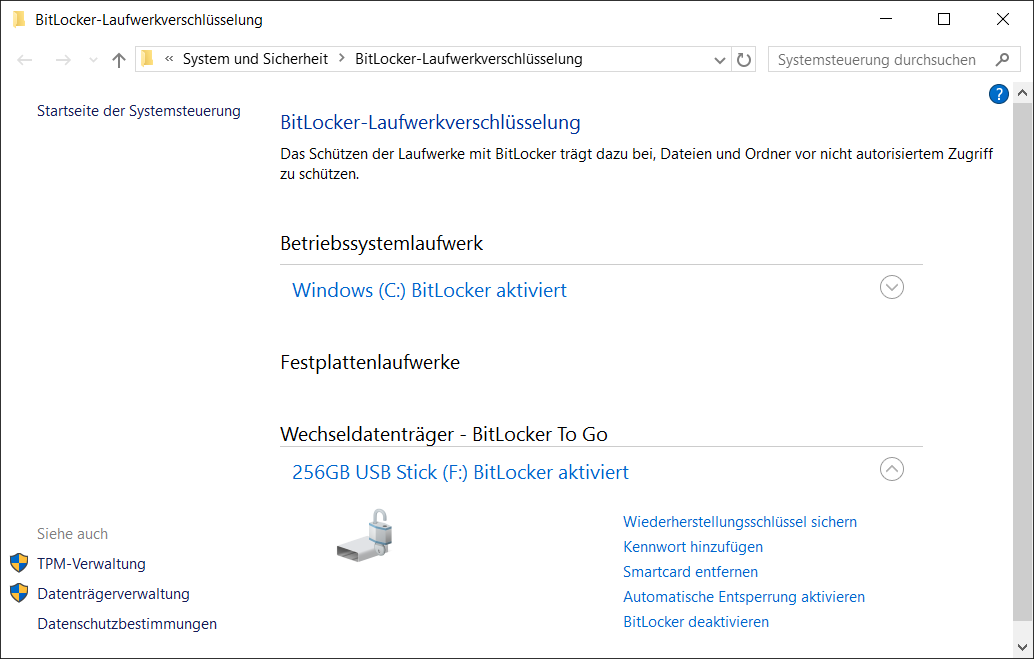

Nach der Initialverschlüsselung siehst du, dass der BitLocker für den Wechseldatenträger aktiv ist.

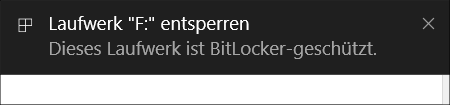

Bei jedem neuen Anstecken des Speichers erscheint die folgende Windows Meldung.

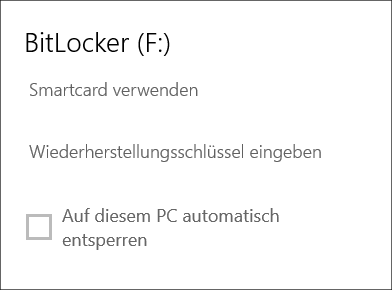

Öffnen kannst du das BitLocker To Go Laufwerk über die folgende Popup-Meldung mit einem Klick auf „Smartcard verwenden“.

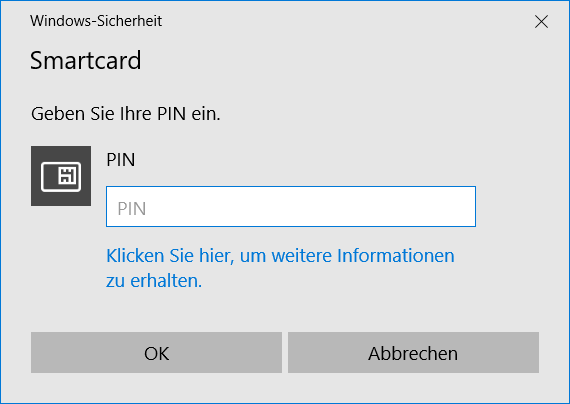

Für den Zugriff auf den vertraulichen Schlüssel erfordert die Smartcard die Eingabe des Smartcard PINs. Im Anschluss hast du sofort Zugriff auf den verschlüsselten Speicher.

BitLocker To Go – mein Resümee

- Gelungene – weil im Betriebssystem integrierte – Verschlüsselung für Memory-Sticks, externe Festplatten und xSD Speicher.

- Nicht für Windows Home Benutzer verfügbar. BitLocker gibt es erst ab der Professional Version von Windows 8 und 10.

- Im Standardfall handelt es sich um eine Verschlüsselung über ein benutzerdefiniertes Passwort je Speichermedium mit einer Recovery-Datei, solltet du das Passwort vergessen haben.

- Die firmenweite Nutzung von BitLocker verschlüsselten Speichern durch mehrere Mitarbeiter sehe ich nicht unterstützt, da man für den Fall ein Passwort intern verteilen müsste. Denn was passiert, sobald der erste Mitarbeiter der das Passwort kennt ausscheidet…

- Eine Smartcard mit Zertifikat wird für die Benutzeridentifizierung an der Verschlüsselung unterstützt, ist aber nicht sehr einfach umsetzbar.

- Beim Entfernen der Smartcard wird der Wechseldatenträger nicht gesperrt oder die Verschlüsselung unterbrochen.

- Software-Zertifikate aus dem Microsoft Zertifikatsspeicher können leider nicht für die Verschlüsselung genutzt werden.

- Zertifikate die in der neuen Microsoft virtuellen Smartcard gespeichert sind können auch nicht genutzt werden, da BitLocker To Go meiner Meinung nach nur physikalische Smartcards/Crypto-Token unterstützt. (ergänzende Erkenntnisse durch meine Leser sind sehr willkommen!)

- Die Sicherheitslösung ist nur unter Windows nutzbar, verschlüsselte Speicher können nicht an Drittgeräten in wie TV, Fotoapparat, Handy, etc. genutzt werden.

- Teilweise Verschlüsselung von Speichergeräten funktioniert, sofern man vorher das Speichergerät partitioniert. Das ist unter Windows aber nicht besonders einfach.

- BitLocker verschlüsselt standardmäßig mit AES-128, auch wenn man das nicht sehr einfach erkennt. Ein kurzer Aufruf von „manage-bde.exe -status“ in der Windows Eingabeaufforderung als Administrator bringt aber die Wahrheit ans Tageslicht: „Verschlüsselungsmethode: XTS-AES 128„. Die Umstellung auf AES-256 findest du in meinem weiteren Beitrag zur BitLocker AES-256 Konfiguration.

- In Firmenumgebungen über divers Group Policies einstellbar. Wichtig hier zu erwähnen ist ein unternehmensweites Recovery-Zertifikat für die Wiederherstellung.

Even though this is default it’s 6 best to disable this policy to server as a reminder to always wipe bitlocker secrets from memory during a restart.

Hallo,

sehr schöne Anleitung, habe dieses mit einem Yubikey versucht, leider ohne Erfolg.

Bitlooker meldet mir, kein gültiges Zerti. auf dem Yubikey/SmartCard

Auf dem YK habe ich zuvor das Zerti. kopiert und kann dieses auch mit der Software vom YK sehen.

Das erstelle Zerti. ist entspricht der Anleitung von dieser Webseite.

Hast du ggf. noch Tipp/Idee?

Danke

Hallo,

ich habe mit einem ähnlichen Script erst kürzlich wieder ein RSA 2048 Zertifikat unter Windows 10 für BitLocker erstellt.

Hat Dein Zertifikat die wichtige Erweiterung extendedKeyUsage = 1.3.6.1.4.1.311.67.1.1 ?

Soweit ich weiß benötigt BitLocker auch einen Minidriver unter Windows 10. Hast Du den von Yubikey installiert?

Kannst Du über den Minidriver dein Zertifikat auslesen?

Wird das Zertifikat beim Anstecken des Yubikeys im Microsoft Certificate Store angezeigt? (Aufruf certmgr.msc)

Sichere Grüsse, Andreas

Hallo,

besten Dank für deine Antwort!

Ich verwende diesen Key-Text (Ausschnitt)

Deine Vorlage 1:1 kopiert

[EnhancedKeyUsageExtension]

OID=1.3.6.1.4.1.311.67.1.1

******

Yubikey Treiber ist folgender installiert:

YubiKey smart card minidriver (Windows)

YubiKey Minidriver – CAB download

https://www.yubico.com/products/services-software/download/smart-card-drivers-tools/?source=pepperjam&publisherId=96525&clickId=2964906401&utm_source=pepperjam&utm_medium=affiliate&utm_campaign=96525

************

Wird das Zertifikat beim Anstecken des Yubikeys im Microsoft Certificate Store angezeigt? (Aufruf certmgr.msc)

Hier ist die SmartCard leer (ich denke hier liegt das große Problem), auf dem Yubikey ist dieser vorhanden, ich spiele den Treiber einmal erneut ein.

Thx & Viele Grüße

Genau. Jede PKI Anwendung, auch BitLocker, sucht ein passendes Zertifikat im Microsoft Certificate Store. Dieses wird in der Regel von jeder Smartcard-Middleware beim einstecken des Tokens oder der Smartcard dort reingelegt. Im Certificate Store ist dann eine Referenz auf den privaten Schlüssel auf der Smartcard bzw. dem Token.

Sobald dann eine PKI Anwendung (in Deinem Fall der BitLocker) ein passendes Zertifikat sucht benötigt das Zertifikat die passenden Attribute und wenn es eine Krypto-Operation nutzen möchte, dann wird über die Middleware (in Deinem Fall der Minidriver) der private Schlüssel genutzt.

Sicher Grüße!

Andreas

Hallo Andreas,

wir sind noch einmal alles durchgegangen -Treiber neu installiert etc.. jetzt geht es 🙂

Thx & Gruß

Das freu mich sehr!

BitLocker to Go mit Smartcard und Yubikey -> funktioniert!

Mit der Lösung Secure Disk for BitLocker kann man auch Pre-Boot mit BitLocker und dem Yubikey verwenden. Secure Disk for BitLocker hat den passenden OpenSC Treiber inkludiert.

Sichere Grüße, Andreas

Hallo woher bekommt man die Software um auf die SmartCard zugreifen und das Zertifikat draufladen zu können?

Ich habe mir eine Smartcard gekauft bekomme aber das Zertifikat nicht drauf.

Hallo Kevin,

für eine Smartcard benötigst Du entweder eine Middleware, oder die Smartcard ist von Windows direkt unterstützt, dann kannst Du das auch mit dem Microsoft certutil mit der Smartcard arbeiten.

Sieh Dir doch mal den folgenden Befehl im Windows Command Prompt oder der PowerShell an:

certutil -v -scinfoMit certutil kannst Du auch Zertifikate generieren und auf die Smartcard schreiben. Ist aber sicherlich etwas Recherche erforderlich.

Sichere Grüße, Andreas

Folgende Frage erreichte mich per Email, die ich gerne hier posten möchte:

Hallo Julius,

zu Deiner Frage:

Hallo,

Es ist mir wirklich peinlich sie persönlich wegen einer (wahrscheinlich) Kleinigkeit selbst zu behelligen, aber ich weiß einfach nicht weiter.

Ich möchte eine Smartcard vorbereiten um sie mit bitlocker zu verwenden, bis zum erstellen der pfx Datei funktionierte alles prächtig, jedoch weiß ich nicht wie ich Zugriff auf den „CV act sc/Interface Manager“ bekomme. Ich entschuldige mich für die blöde Frage, würde mich allerdings sehr über eine Antwort/Hilfestellung freuen.

Mit freundlichen Grüßen

Julius *****

Antwort:

Die Software sc/interface kannst Du bei der Cryptovision bzw. einem Cryptovision Partner kaufen. Das Angebot richtet sich aber eher an größere Kunden, ich glaube als Privatkunde wirst Du das nicht kaufen können.

Mit einer Lizenz kannst Du dann die Software unter Windows installieren und nutzen. Dann funktioniert auch alles was ich beschrieben habe.

In kleinen Projekten empfehle ich Dir heute eher einen Yubikey 5 zu kaufen, den bekommst Du auch einfach Online und der kommt gleich mit einer Middleware.

Wenn Du als größere Firma den BitLocker mit einer Smartcard schützen möchtest, dann empfehle ich Dir die Lösung Secure Disk for BitLocker, die Unterstützt auch das Verschlüsseln der C: Platte und ist ein vollständiger Pre-Boot-Schutz.

Kann man aber erst ab 50 Clients kaufen.

PS: die Frage ist nicht blöd, gibt überhaupt wenige Fragen die blöd sind. Also frag einfach wenn Du was wissen willst. 😉

Sichere Grüße, Andreas

Hallo,

hier noch einmal Julius, ich habe leider keinen weg gefunden privat auf einfachem Wege ein Zertifikat auf eine Smartcard zu schreiben, jedoch konnte ich das nach der hier beschriebenen Anleitung erstellte Zertifikat einfach auf meinen YubiKey 5 überspielen und nutze diesen seit dem für den Zugriff auf Bitlocker to Go.

Ich möchte mich Mal herzlichen Dank aussprechen an Andreas ohne den ich das wahrscheinlich nicht geschafft hätte, diese Seite hier ist auch wirklich toll für solche Projekte! Weiter so! 🙂

Mit freundlichen Grüßen

Julius

Hallo,

Erst einmal vielen Dank für die zahlreichen Beiträge, die Seite ist sehr informativ. Ich habe nach ihrer Anleitung bereits externe Datenträger mit BitLocker plus Yubikey verschlüsselt. Nun möchte ich auch meine zweite lokale Festplatte mit BitLocker schützen, allerdings ist das Zertifikat aus der Anleitung hierfür nicht geeignet, wie müsste ich das Zertifikat abwandeln um auch lokale Datenträger zu verschlüsseln?

Ich danke schon mal im voraus

Und mit freundlichen Grüßen

Julius

Hallo Julius,

ich habe das eben mit einer interne Festplatten/SSD (Laufwerk E:) und einem externen USB-Stick (Laufwerk G:) über das mit OpenSSL erstellte Zertifikat ausprobiert.

Funktioniert immer noch prächtig, auch unter aktuellem Windows 10 Version 20H2

PS C:\Windows\system32> manage-bde -status E:BitLocker-Laufwerkverschlüsselung: Konfigurationstool, Version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten.

Volume "E:" [Volume]

[Datenvolume]

Größe: 1,95 GB

BitLocker-Version: 2.0

Konvertierungsstatus: Nur verwendeter Speicherplatz ist verschlüsselt

Verschlüsselt (Prozent): 100,0 %

Verschlüsselungsmethode: XTS-AES 128

Schutzstatus: Der Schutz ist aktiviert.

Sperrungsstatus: Entsperrt

ID-Feld: Unbekannt

Automatische Entsperrung: Deaktiviert

Schlüsselschutzvorrichtungen:

Numerisches Kennwort

Smartcard (zertifikatbasiert)

PS C:\Windows\system32> manage-bde -status G:

BitLocker-Laufwerkverschlüsselung: Konfigurationstool, Version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten.

Volume "G:" []

[Datenvolume]

Größe: 28,64 GB

BitLocker-Version: 2.0

Konvertierungsstatus: Vollständig verschlüsselt

Verschlüsselt (Prozent): 100,0 %

Verschlüsselungsmethode: XTS-AES 128

Schutzstatus: Der Schutz ist aktiviert.

Sperrungsstatus: Entsperrt

ID-Feld: Unbekannt

Automatische Entsperrung: Deaktiviert

Schlüsselschutzvorrichtungen:

Kennwort

Smartcard (zertifikatbasiert)

Numerisches Kennwort

Aber: ich habe auch die Fehlermeldung erhalten, dass das Zertifikat auf meinem Crypto-Token nicht geeignet ist. Da ich vor 1/2 Jahr meinen Rechner neu installiert habe ist das Setting „SelfSignedCertificate“ in der Registry HKLM\Software\Policies\Microsoft\FVE nicht mehr gesetzt gewesen. Sofort als ich das DWORD32 mit Wert „1“ eingetragen habe, konnte ich BitLocker mit dem Zertifikat auf meinem Crypto-Token verwenden. Ich habe aber keinen YubiKey zur Hand gehabt, stattdessen habe ich das mit einem Thales/Gemalto eToken 5110 FIPS Token und aktueller SafeNet Authentication Client Middleware konfiguriert. Sollte aber egal sein ob Thales/Gemalto eToken oder Yubico YubiKey.

Sichere Grüße, Andreas

An der Neuinstallation von Windows lag es bei mir auch, danke für den Hinweis 🙂

Jetzt funktioniert alles! Allerdings habe ich mich kürzlich gefragt was passiert wenn mein BitLocker Zertifikat abgelaufen ist, die sind ja nur ein Jahr gültig. Können sie mir dazu noch eine kleine Hilfestellung geben?

Mit freundlichen Grüßen

Julius

Hallo Julius,

beim OpenSSL Beispiel gilt das Zertifikat ohnehin 20 Jahre, daher gehe ich davon aus, dass Du das mit dem CertReq.exe -new Befehl erstellt hast.

Ich habe die Beispieldatei „bitlocker_request.txt“ angepasst und jetzt kannst Du auch ein 5 Jahre Zertifikat erstellen.

Obwohl ich es nicht ausprobiert habe, gehe ich nicht davon aus, dass die Gültigkeit überhaupt einen Einfluss auf die BitLocker Verschlüsselung mit Zertifikat macht, gerade bei Verschlüsselung wird die „Validity“ in der Regel ignoriert.

Sichere Grüße, Andreas